گروه BAUXITE؛ بازوی پنهان سایبر اونجرز در حملات به زیرساختهای حیاتی

به گزارش کارگروه بینالملل سایبربان؛ شرکت دراگوس (Dragos) با اشاره به افزایش قابل توجه حملات باجافزاری و افشای دادههای حساس در آخرین گزارش خود، بر افزایش قابل توجه تهدیدات سایبری علیه سازمانهای صنعتی تأکید کرد.

گزارش امنیت سایبری «سیستمهای کنترل صنعتی/فناوری عملیاتی 2025» از دراگوس، افزایش شدید 87 درصدی فعالیتهای باجافزاری علیه سازمانهای صنعتی را در مقایسه با سال قبل نشان میدهد. علاوه بر این، افزایش 60 درصدی در تعداد گروههای باجافزاری مؤثر بر فناوری عملیاتی و سیستمهای کنترل صنعتی در سال 2024 ثبت شد. 69 درصد از تمام حملات باجافزاری 1171 نهاد تولیدی در 26 زیربخش تولید منحصر به فرد را هدف قرار دادند.

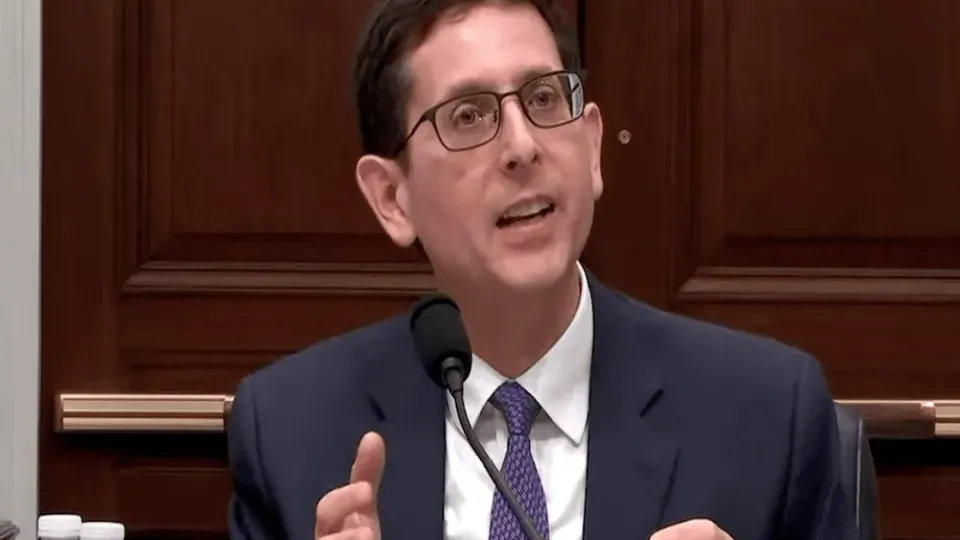

رابرت ام. لی (Robert M. Lee)، یکی از بنیانگذاران و مدیرعامل دراگوس، در مورد تغییر چشمانداز سایبری اظهار داشت:

«گزارش امسال 2 روند مهم را نشان میدهد: اولاً، فناوری عملیاتی (OT) تبدیل به یک هدف اصلی شده است؛ و دوم اینکه حتی عملیاتهای سایبری پیشرفته نیز از تاکتیکهای پیچیدهای برای به خطر انداختن و مختل کردن زیرساختهای حیاتی استفاده میکنند.»

این گزارش همچنین 2 گروه تهدید سایبری فناوری عملیاتی جدید شناسایی شده، به نامهای «GRAPHITE» و «BAUXITE»، را معرفی میکند. در سال گذشته، 9 گروه از 23 گروه تهدید جهانی که توسط دراگوس ردیابی شده بودند، در عملیاتهای فناوری عملیاتی مشغول بودند.

BAUXITE به طور خاص در چندین کمپین جهانی با هدف قرار دادن بخشهای انرژی، آب و مواد شیمیایی نقش داشته است؛ این گروه بر اساس قابلیتها و زیرساختهای شبکه، همپوشانیهای فنی قابلتوجهی با گروه هکری انتقامجویان سایبری (CyberAv3ngers)، وابسته به فرماندهی سایبری و الکترونیکی سپاه پاسداران انقلاب اسلامی ایران (IRGC-CEC)، دارد.

گروه گرافیت نهادهایی را در اروپای شرقی و خاورمیانه هدف قرار داده و بهویژه بر سازمانهای نظامی مشغول در اوکراین تمرکز کرده است؛ این گروه از اسپیر فیشینگ و تکنیکهای دیگر برای ایجاد اختلال در صنایع مهم در این مناطق استفاده کرده و دارای همپوشانی فنی قوی با «APT28» مستقر در روسیه است.

دراگوس همچنین 2 نوع بدافزار را با پتانسیل ایجاد اختلال در سیستمهای کنترل صنعتی شناسایی کرد: فاکسنت (Fuxnet) و فراستیگروپ (FrostyGoop). فاکسنت که با گروه هکری بلکجک (BlackJack) ارتباط دارد، شبکههای حسگر صنعتی در مسکو را هدف قرار میدهد. فراستیگروپ در حملات علیه زیرساختهای اوکراینی، دستکاری پروتکلهای ارتباطی برای ایجاد خسارت قابلتوجه، دست داشته است.

لی با اشاره به تهدیدات مستمر، به پیشرفت در اقدامات دفاعی اشاره کرد و گفت:

«ما سازمانهایی را بررسی کردیم که بخشبندی شبکه قویتری را اجرا میکنند، دید در محیطهای فناوری عملیاتی خود را بهبود میبخشند و قابلیتهای واکنش قویتر به حادثه را توسعه میدهند. این اقدامات پیشگیرانه کار را برای ناشناس ماندن دشمنان سختتر میکند و کلیدی برای انعطافپذیری طولانیمدت امنیت سایبری صنعتی هستند.»

گزارش دراگوس همچنین به فعالیتهای «VOLTZITE» اشاره میکند که به عنوان یک تهدید قابل توجه برای زیرساختهای حیاتی توصیف شده است. VOLTZITE شباهتهایی با سایر گروههای تهدید شناخته شده دارد و در به خطر انداختن دادههای مربوط به فناوری عملیاتی نقش داشته است.

کارشناسان دراگوس عنوان کردند که تهدیدهای دولتی همچنان یک خطر بزرگ به شمار میروند و اغلب از گروههای هکری برای انجام عملیاتهایی با کاهش خطر انتساب استفاده میکنند. این گزارش بر همگرایی هکتیویسم و عملیاتهای سایبری دولتی تأکید و به یک مدل تهدید ترکیبی اشاره میکند که تلاشهای انتساب و پاسخ را پیچیده مینماید.

به گفته محققان، باجافزار به ابزاری کلیدی برای بسیاری از عوامل تهدید تبدیل شده است و 80 گروه شناسایی شدهاند که سازمانهای صنعتی را هدف قرار میدهند. این آمار افزایش قابل توجهی را نشان میدهد و بر خطر فزاینده این تهدیدها برای بخشهای صنعتی به ویژه بخش تولید، تأکید میکند. بخش قابل توجهی از رویدادهای باجافزاری مشاهدهشده منجر به اختلال شد و بر عملیاتها تا حد متفاوتی تأثیر گذاشت.

مدیرعامل دراگوس ضمن تأکید بر لزوم اقدامات امنیتی پیشگیرانه برای کاهش این خطرات، تصریح کرد:

«شکار تهدید دیگر یک گزینه نیست، بلکه یک ضرورت به حساب میآید. سازمانهایی که فعالانه به دنبال تهدیدها و فعالیتهای تهاجمی در محیط خود هستند، مزیت مهمی در جلوگیری از حملات، قبل از تشدید آنها، به دست میآورند.»

هِث رنفورد (Heath Renfrow)، یکی از بنیانگذاران و مدیر ارشد امنیت اطلاعات در «Fenix24»، گفت که شناسایی بوکسیت و گرافیت بر این موضوع تأکید دارد که دشمنان به تکامل خود ادامه میدهند و از بدافزارهای تخصصی مانند «IOCONTROL» و «AcidPour» برای هدف قرار دادن سیستمهای صنعتی استفاده میکنند.

رنفرو افزود که 4 گروه از گروههای فعال اکنون دارای قابلیت مرحله دوم زنجیره کشتار سایبری سیستمهای کنترل صنعتی هستند.

تِری فورد (Trey Ford)، مدیر ارشد امنیت اطلاعات در «Bugcrowd»، اعلام کرد که یافتههای دراگوس، که از سوگیریهای انتخاب رنج میبرد، بهویژه بر نحوه محافظت از فناوریهای آسیبپذیر، به جای پایان دادن به روند اجازه دادن به سیستمهای آسیبپذیر به عنوان یک واقعیت قابل قبول، تمرکز دارد.

فورد گفت:

«تیم دراگوس با مدافعان برای محافظت از فناوریهای آسیبپذیر شناخته شده همکاری میکند. مالکان و اپراتورهای فناوری عملیاتی باید به برنامههای افشای آسیبپذیری یا برنامههای جایزه عمومی باگ نیاز داشته باشند تا بتوانند اکوسیستم فناوری عملیاتی را انعطافپذیرتر کنند. ادامه موضع حفاظت از محیط آسیبپذیر تنها شاهد تداوم این روندها خواهد بود.»