هک پردازندههای اینتل امکان پذیر شد

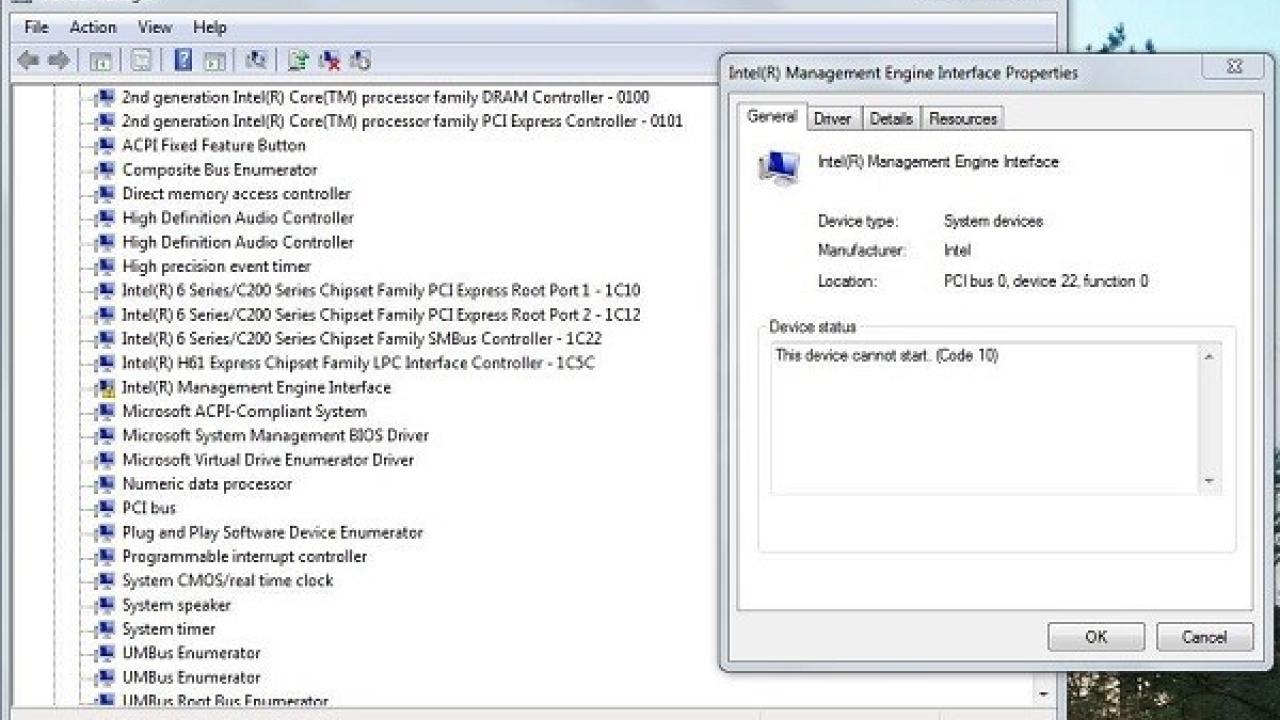

به گزارش کارگروه امنیت سایبربان، محققان امنیتی میتوانند پردازندههای اینتل را از سال 2008 میلادی به بعد، با استفاده از یو.اس.بی هک کنند. نحوه هک پردازندههای اینتل با استفاده از آسیبپذیری موجود در Intel Management Engine یا IME است.

هکر میتواند با استفاده از پورت یو.اس.بی و آسیبپذیری به کد CVE-2017-5689، به پردازندههای اینتل نفوذ کند. این آسیبپذیری از نوع اجرای کد از راه دور (RCE) است و بسیار خطرناک ارزیابی شده است. علت وجود این آسیبپذیری نیز پیادهسازی IME در پردازندههای اینتل از 9 سال پیش تاکنون است.

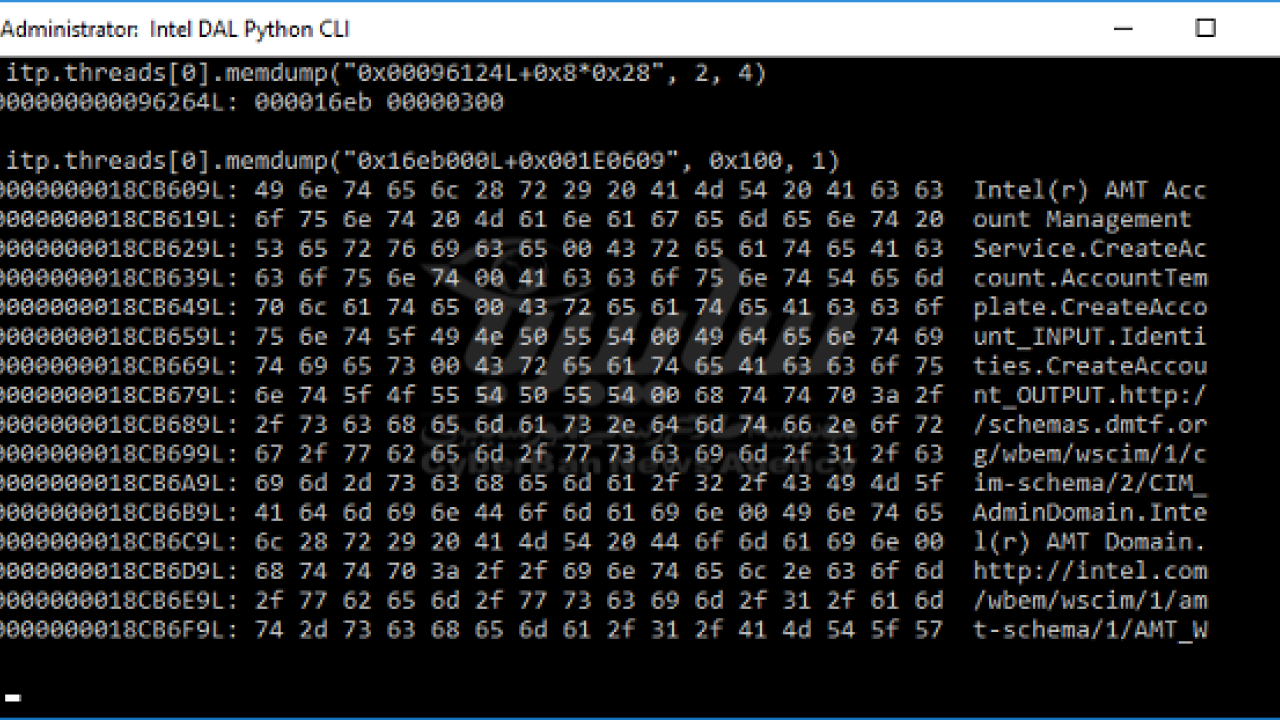

فناوری IME شامل بخشهایی مانند Active Management Technology یا AMT، Small Business Technology یا SBT و Intel Standard Manageability یا ISM میشود که همه این بخشها تحت تأثیر این آسیبپذیری قرارگرفتهاند. این آسیبپذیری با استفاده از ارتقای سطح دسترسی هکر، نفوذ را ممکن میسازد.

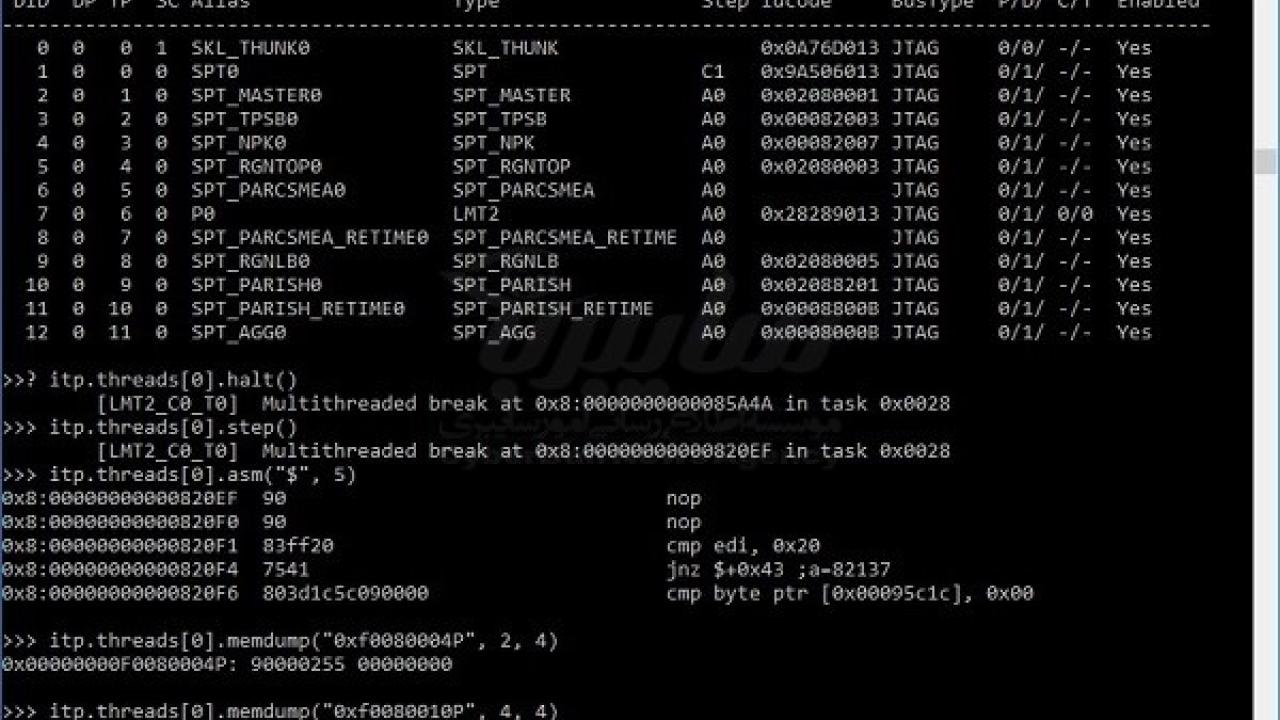

محققان امنیتی توانستهاند با استفاده از پورت یو.اس.بی و استفاده از فناوری Direct Connect Interface یا DCI، به پورت رفع اشکال Joint Test Action Group یا JTAG در IME پردازنده اینتل دسترسی پیدا کنند؛ بدین ترتیب محققان امنیتی به تمامی تجهیزات Platform Controller Hub یا PCH دسترسی کامل دارند.

صفحه دسترسی به JTAG در شکل زیر نمایش داده شده است:

هکر میتواند با استفاده از پورت یو.اس.بی و آسیبپذیری به کد CVE-2017-5689، به پردازندههای اینتل نفوذ کند. این آسیبپذیری از نوع اجرای کد از راه دور (RCE) است و بسیار خطرناک ارزیابی شده است. علت وجود این آسیبپذیری نیز پیادهسازی IME در پردازندههای اینتل از 9 سال پیش تاکنون است.

فناوری IME شامل بخشهایی مانند Active Management Technology یا AMT، Small Business Technology یا SBT و Intel Standard Manageability یا ISM میشود که همه این بخشها تحت تأثیر این آسیبپذیری قرارگرفتهاند. این آسیبپذیری با استفاده از ارتقای سطح دسترسی هکر، نفوذ را ممکن میسازد.

محققان امنیتی توانستهاند با استفاده از پورت یو.اس.بی و استفاده از فناوری Direct Connect Interface یا DCI، به پورت رفع اشکال Joint Test Action Group یا JTAG در IME پردازنده اینتل دسترسی پیدا کنند؛ بدین ترتیب محققان امنیتی به تمامی تجهیزات Platform Controller Hub یا PCH دسترسی کامل دارند.

صفحه دسترسی به JTAG در شکل زیر نمایش داده شده است: