مدلهای مختلف دفاع سایبری در آمریکا

در مدلهای قدیمی دفاع سایبری مراحلی از قبیل، پیدا کردن کد حمله، جدا کردن سیستمها و سامانههای آلودهشده، ایجاد وصلههای امنیتی بهمنظور خنثیسازی حملات، استفاده از این وصلهها در سراسر شبکه استفاده میشد.دولت آمریکا درگذشته از دفاع پیشگیرانه سایبری (Proactive Cyber Defence) استفاده میکرد. در حقیقت این دفاع، تنها جنبه انفعالی دارد و کاربر منتظر میماند تا حملهای صورت گیرد و سپس اقدام به دفاع کند. از سال 2011 تا 2018، آمریکا راهبرد دفاع فعال سایبری را پیشنهاد کرد که هنوز هم طرفدارانی را دارد و در پروژهای نیز توسط سازمان دارپا برای پیشبرد این مدل وجود دارد؛ اما از سال 2018، مدل جدیدی در راهبرد سایبری آمریکا اتخاذ شد. این مدل دفاع روبهجلو یا حمله پیشدستانه و همچنین مدل دفاع جمعی یا Federated و Collective است. یکی از علل اتخاذ چنین مدلهایی، شیوع حملات سایبری در سطح بینالمللی و قابلیت گسترش آنها است. در این تحقیق، به بررسی مدلهای مختلف دفاع سایبری در آمریکا میپردازیم.

مدل دفاع فعال سایبری؛ (Active Cyber Defense) (راهبرد سال 2011 و 2015 آمریکا)

این مدل همچنان در آمریکا طرفدارانی دارد و قانون امنیت و دفاع فعال سایبری (ACDC)، برای جلوگیری از کلاهبرداری و سوءاستفادههای رایانهای در برابر حملات محدود تلافیجویانه مزدوران سایبری در این کشور تصویب شد. هک متقابل (Hack Back)، (به معنای اجازه برای هک کردن شبکه یا سامانه دشمن که قبلاً به ما حمله کرده) نیز داخل در این مدل است.

برنامه دفاع فعال سایبری دارپا، برای کمک به عدم تعادل موجود در وضعیت دفاع سایبری آمریکا ایجادشده است. این برنامه یک «زمین خانگی» را برای دفاع آماده میسازد؛ به این معنا که با ایجاد پلتفرمی، دشمنان را در فضای سایبری کنترلشده وزارت دفاع درگیر میکند. این برنامه در سال 2012 ایجاد شد و به دنبال توسعه ظرفیتهای هماهنگ شده، بیدرنگ (Real-time) برای کشف، تحلیل و کاهش تهدیدات و آسیبپذیریهای سایبری است. این برنامه با رویکرد فعال، درصدد توانمندسازی مدافعان سایبری برای خنثیسازی و اختلال در حملات سایبری دشمن، بهمحض وقوع آنها است. ازجمله اقداماتی که در این مدل صورت میگیرد، استفاده از سنسورها در شبکههای مختلف است.

سه مفهوم عمده در دفاع فعال سایبری

تشخیص (detection) و جمعآوری ادله جرم (Forensic): در این مرحله از روشهایی ممکن است استفاده شود که در پدافند غیرعامل سایبری نیز کاربرد دارد؛ مانند گزارش یک شرکت درباره نفوذ یک بدافزار.

فریب (deception)؛ در این مرحله از روشهایی مانند ایجاد هانی پات، قطع ارتباط از سرور فرماندهی و کنترل با رایانههای آلوده که درنتیجه آن، هکر گمان میکند که ورودش مجاز بوده است.

قطع و پایان دادن حمله (attack termination): مانند جلوگیری از نشت اطلاعات از داخل شبکه، متوقف کردن ارتباط میان رایانه آلوده و سرور فرماندهی و کنترل، در اختیار گرفتن کنترل رایانهها از راه دور برای متوقف ساختن حملات و راهاندازی حملات DDOS علیه تجهیزاتی که دشمن برای حمله از آنها استفاده میکند.

البته برخی گزینههای دفاع فعال سایبری، مانند «هک متقابل»، غیرقانونی هستند، زیرا مستلزم دسترسی غیرقانونی یا تغییر اطلاعات روی سرور فرماندهی و کنترل یا رایانههاست.

مدل دفاع روبهجلو (Defend Forward) (راهبرد 2018 آمریکا)

این مدل شامل اختلال یا از متوقف یا معیوب کردن فعالیتهای مخرب سایبری از منشأ شروع حمله از طریق نفوذ به شبکههای دشمن یا ضد حمله علیه پویشهای سایبری که ضد منافع نظامی آمریکا هستند. در این مدل، تشخیص «منشأ حمله» بسیار دشوار است؛ زیرا مهاجمان، زیرساختهای خود را از طریق پراکسیها پنهان میسازد. در این فرض امریکا چگونه اقدام خواهد کرد؟

- یک نظر این است که آمریکا باید به فکر ایجاد قواعدی که منجر به تشکیل یک ائتلاف از صاحبان صنایع، ارائهدهندگان سرویسهای اینترنتی و ... شود باشد تا از این طریق نوعی ارزشهای حاکمیتی بر قلمروی دیجیتالی شکل بگیرد. در این صورت آمریکا میتواند دشواریهای ناشی از تشخیص منشأ حمله را رفع کند.

- ک نظر دیگر استفاده از تحلیلهای شرکتهای امنیتی است که به ردیابی تحرکات دشمنان میپردازند؛ مانند شرکت فایرآی.

برخی کارشناسان میگویند این مدل، به دو شرط دارای اهمیت و ارزش است:

یک؛ طول مدت اختلال یا کاهش سطح توانایی اهداف دشمن

دوم؛ ارزش بازدارندگی داشته باشد.

در حقیقت در این مدل، ارتباط میان پذیرش آثار جانبی یا تمایل به پذیرش خطرهای احتمالی یا پیامدهای ناخواسته از اجرای این مدل، در پیادهسازی آن نقش دارند. بهعبارتدیگر، ممکن است اجرای این مدل، نتایج ناخواسته مانند شیوع یک بدافزار در سطح جهانی ازجمله آلودن شدن آمریکا را به همراه داشته باشد. در این صورت امکان دارد مقامات آمریکایی از اجرای این مدل، سرباز بزنند یا با استفاده از عملیات پرچم دروغین (False Flag)، خسارات احتمالی و نتایج ناخواسته را به دوش کشورهای دیگر بیندازند.

البته این مدل دارای ابهاماتی است که اجرای آن را با مشکل مواجه میسازد. ازجمله دشواری تشخیص منشأ حمله، اشتباه محاسباتی، مبهم بودن.

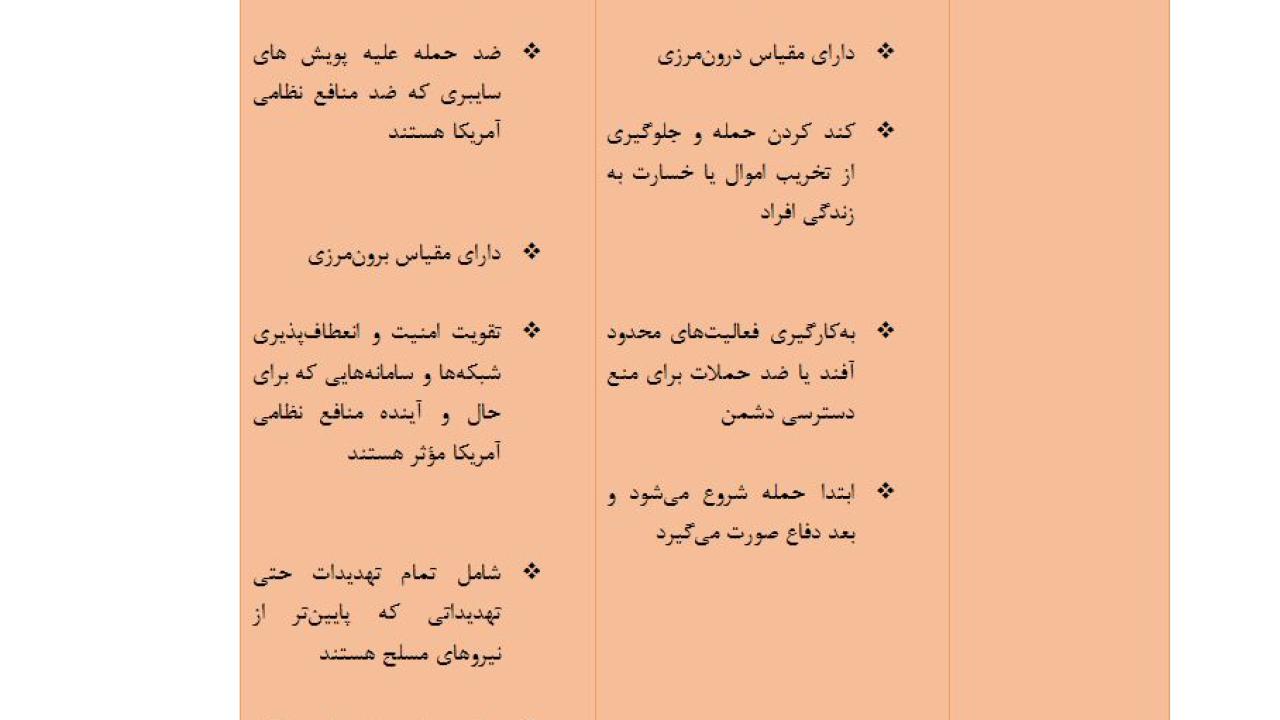

تفاوت مدل دفاع فعال سایبری با دفاع روبهجلو

مدل دفاعی شناختی (Cognitive modeling)

گزارش راهبردی دفاعی تا سال 2040 مربوط به «مرکز دکترین، محتوا و توسعه» وزارت دفاع انگلیس نشان میدهد پیشرفت های مختلف در علوم روباتیک، شناختی، نانوفناوری موجب پیشرفت سریع در مبارزه با حملات به سیستمها خواهد شد. مثلاً ترکیب علوم شناختی با فناوریهای اطلاعات و ارتباطات، سبب انقلاب در عرصه دفاع سایبری میشود. بهعلاوه گزارش فوق بیان میکند تحقیقات روی مهندسی معکوس مغز انسانها، در آینده احتمالاً منجر به توسعه مدلهای دفاعی عصبی میشود.

برخی از فناوریهایی که در آینده سبب تحول در عرصه دفاع سایبری میشوند عبارتاند از:

- رایانش کوانتومی

- دانش شناختی و رفتارشناسی

- شبیهسازی: پیشرفتهای علوم ریاضیات و رفتارشناسی و دانشهای اجتماعی سبب به وجود آمدن قدرت محاسباتی جامعی در آینده خواهد شد که مدل دفاعی کاملی را برای بهبود الگوهای تشخیص مهاجمان به وجود میآورد. هماکنون نیروی زمینی آمریکا درصدد رفتارشناسی مهاجمان برای پیشگیری و شناسایی آنها است.

- پایگاههای داده مجازی: گسترش «وب معنایی» (semantic web) و سایر فناوریهای نوظهور موجب ذخیرهسازی دادههای یکپارچه خواهد شد و دادهکاوی سبب افزایش سرعت دسترسی به اطلاعات مرتبط میشود.

برخی زیرشاخههای مدل دفاعی شناختی

-

مدل embedded computational process

به مدلهایی میگویند که شامل شبیهسازی ادراک و رفتار انسان میشود که میتواند بهصورت مستقیم با محیط کار ارتباط داشته باشد. این مدل نیز دارای معماریهای مختلفی است که در اینجا درباره آنها صحبت نمیکنیم. متخصصان در این مدل شیوههای گوناگونی را به کار میگیرند مثلاً شبیهسازی استفاده از مرورگر، شبیهسازی استفاده از شبکههای اجتماعی، نوع چت کردن، فعالیت در ایمیلها و...

-

model-tracing techniques

این مدل مانند مدل قبلی است، با این تفاوت که از این مدل برای افراد خاص و در موارد واقعی استفاده میشود. مثلاً برای فهم خطاهای دانش آموزان در مسائل ریاضی. این مدل بهپیش بینی خطاها و مسیرهای احتمالی حمله کمک میکند.

-

مدل دفاعی خودکار

در این مدل با استفاده از یادگیری ماشینی و مدل حملات سایبری دشمن، به تشخیص، تحلیل و خنثیسازی عملیات سایبری پرداخته میشود. ازجمله مراکزی که در این زمینه برای سازمان دارپا، نیروهای زمینی و دریایی آمریکا سرمایهگذاری کرده است، شرکت BAE Systems است. این شرکت با عقد قرارداد 52 میلیون دلاری قصد دارد پروژهای را برای تولید فناوری دفاع سایبری خودکار راه بیندازد. دارپا برنامهای بهعنوان Cyber- Hunting at Scale دارد که طی آن به تولید فناوریهای لازم برای تشخیص، تحلیل و خنثیسازی حملات سایبری با استفاده از یادگیری ماشینی و مدل حملات میپردازد.

همچنین یکی از شرکتهای توسعهدهنده مدل دفاع سایبری خودکار، دارک تریس (Dark Trace) در انگلیس است. این شرکت با بهرهگیری از روشهای خاص خود درزمینهی سیستمهای امنیتی در برابر حملات سایبری دفاع میکند و جلوی این حملات را میگیرد. این روشها بر پایهی تحقیقات و محاسبات ریاضی تحت عنوان «بیزین» است که در دانشگاه کمبریج توسعهیافته است.

شایان ذکر است آمریکا در حال هوشمند سازی مدل دفاعی است؛ بهعنوانمثال، شرکت «level Effect» بات نتی را به نام «Phalanx» طراحی کرده است که میتواند بهصورت هوشمند جلوی حملات DDOS را بگیرد.

سامانه دفاع سایبری انطباقی یکپارچه در بخشهای بانکی آمریکا

ازجمله بخشهایی که در امریکا از دفاع سایبری خودکار استفاده میکنند میتوان به بخش بانکی نام اشاره کرد. بانکهای این کشور از چارچوبی به نام سامانه دفاع سایبری انطباقی یکپارچه (Integrated Adaptive Cyber Defense System) استفاده میکنند.

در این سامانه، با استفاده از اتوماسیون، اثرگذاری عوامل انسانی در دفاع، افزایش مییابد. در این حالت، نقش نیروی انسانی به برنامهریزی برای پاسخگویی اختصاص مییابد و دفاع سایبری نیز بهصورت مداوم صورت میگیرد.

این سامانه با پشتیبانی وزارت امنیت داخلی، وزارت دفاع و سازمان امنیت ملی آمریکا (NSA) با همکاری دانشگاه جان هاپکینز ایجادشده است. این چارچوب دفاعی مواردی همچون «معماری سازمانی» میشود. این نوع معماری، رویکردی جامع و یکپارچه است که جنبهها و عناصر مختلف سازمان (سیستم) را با نگاه مهندسی تفکیک و تحلیل مینماید و شامل مجموعه مستندات، مدلها، استانداردها و اقدامات اجرایی برای تحول از وضعیت موجود به وضعیت مطلوب با محوریت فناوری اطلاعات است که در قالب یک طرح مشخص اجراشده و سپس بهصورت مداوم توسعه و بهروزرسانی میشود.

هدف از این سامانه، تغییر تدریجی جدول زمانی و تأثیر دفاع سایبری از طریق یکپارچهسازی، خودکارسازی و اشتراک اطلاعات است.

مدل فدراسیون (Federation)

از مدل مذکور برای بهبود سامانه مانیتورینگ شبکه برق و تعامل متقابل نرمافزارهای کنترلی، شبکههای نظامی، بخش بانکی استفاده میشود. مدل فدراسیون از سوی وزارت انرژی آمریکا برای تداوم ارتباطات در زمان حملات سایبری مانند حمله اختلال سرویس توزیعشده، طراحیشده است. این مدل، چارچوبی را فراهم میسازد که بتوان بهموقع به اشتراکگذاری اطلاعات برای بهبود پاسخگویی لوکال از آن استفاده کرد. این مدل بر 3 رکن استوار است:

- تشخیص: (detection) اشتراکگذاری سیاستهای تشخیص تهدید یا حمله از طریق وب پورتال (به وبسایتهایی که گفته میشود که اطلاعاتی را از منابع مختلف، قرار میدهند.)

- توزیع اطلاعات (distributaion) قابلاستفاده بهصورت فایل XML

- پاسخ: به معنای اشتراکگذاری اطلاعاتی که تنها حاوی ارزشهایی باشد که بتواند سبب ادامه کارها شود مانند:

- مسدودسازی آدرسهای آی.پی

- DNS Black Hole: به معنای سرور DNS که اطلاعاتی غلط را مخابره میکند تا از سو استفاده هکر از دامین اصلی جلوگیری شود.

- فیلترینگ URL

- فیلترینگ ایمیل: که از طریق پورتال خاصی به نام IronPortal صورت میگیرد.

در حقیقت در این مدل، یک تشخیص لوکال، اشتراکگذاری اطلاعات از طریق پورتالها و درنهایت پاسخگویی و تصمیم برای نحوه پاسخگویی بهصورت لوکال انجام میشود. بهگونهای که سیستمهای موجود در شبکه، در زمان حمله، بهموقع در یک حصار امن قرار داده میشوند و کاربران سیستمها با استفاده از اطلاعات به اشتراک گذاشتهشده و بهکارگیری روشهای تحلیل عمیق، به پاسخگویی اقدام میکنند و نهایتاً ارتباطات تداوم پیدا میکند. تحلیل عمیق به فر آینده استفاده از دیتا ماینینگ در استخراج، آنالیز و دستهبندی دادهها در یک قالب کاربردی و مفید برای سازمان اطلاق میشود.

در مدل فدراسیون، مرحله تشخیص و توزیع اطلاعات و تصمیم برای پاسخگویی به شکل لوکال صورت می گیرد.

استفاده بخشهای نظامی در آمریکا و ناتو از مدل فدراسیون

سازمان ناتو و آمریکا برای دفاع از شبکههای نظامی خود از این مدل استفاده میکنند. مثلاً ناتو پروژهای به نام «Federated Mission Networking» و آمریکا پروژهای مشابه به اسم «Mission Partner Enterprise» دارد. آمریکا با برخی از شرکای خود در آسیا، چنین مدلی را اجرا میکنند. همچنین بخش بانکی، ازجمله بخشهایی است که به این مدل نیازمند است. در این مدل، گاه شبکههای دو کشور که مشترکالمنافع هستند و گاه شبکههای بین سازمانها، بنگاهها و ... بهصورت Federated پیکربندی میشود.

در اینکه در مدل مذکور چه اطلاعاتی باید به اشتراک گذاشته شود، عقیده واحدی وجود ندارد. برخی نوشتهاند اطلاعاتی که به اشتراک گذاشته میشوند بستگی به سطح هشداری دارد که از سوی افراد یا سازمانها داده میشود. در این مورد، دانشگاهها، دولت و صنایع، اطلاعاتی را در وب پورتال به اشتراک میگذارند.

شایانذکر است وزارت امنیت داخلی آمریکا در راهبرد جدید خود، در حال اتخاذ مدل دفاع جمعی است که بر پایه همین اشتراکگذاری اطلاعات است.

توضیح مراحلی از عملیات دفاعی در مدل Federation

اقدامات داخلی در شبکه: این اقدامات موجب هدر رفتن وقت برای مهاجم میشود. به این معنا که در این مرحله، با ایجاد زمان بیشتر برای مهاجم، مدافع سایبری میتواند اطلاعات بیشتری را از او و روش حمله به دست بیاورد.

اقدامات فعال در خارج از شبکه اصلی: شامل اقداماتی در شبکه Federated یا یک شبکه بیطرف و جدا از شبکه کسانی میشود که مشغول دفاع هستند.

اقدامات فعال بهمنظور هدفگیری مستقیم مهاجم: شامل اقداماتی در شبکه یا سیستم مهاجم میشود. این اقدامات میتواند از طریق یک شبکه جدا یا بهوسیله همان شبکه Federated صورت بگیرد و نوعی ضد حمله است.

آمریکا مرحله اول را عملیات دفاع سایبری به معنای اقدامات داخلی (Defensive Cyber Operations– Internal Measures) و مرحله سوم را عملیات دفاع سایبری به معنای اقدامات پاسخگویی مینامد. (Defensive Cyber Operations – Responsive Actions)

نتیجهگیری

به نظر میرسد آمریکا قصد دارد با مدل فدراسیون، هرچه بیشتر به سیاست شناسایی عوامل سایبری و انتساب حملات سایبری جامه عمل بپوشاند. همچنین با این مدل میتواند دامنه اشتراکگذاری اطلاعات را با کشورهای همپیمان خود گسترش دهد و از این طریق به همان هدف خود یعنی ایجاد یک سیستم جرم یابی سایبری بینالمللی دست پیدا کند. همانگونه که در راهبرد سایبری وزارت دفاع آمریکا آمده است این کشور تصمیم دارد با همکاری همپیمانانش (خصوصاً سازمان ناتو) به تقویت امنیت سایبری و مبارزه با تهدیدات بپردازد. در حقیقت این مدل یکی از تاکتیکهای آمریکا برای بازدارندگی سایبری نسبت به شبکههای نظامی و بخش مالی، است. با توجه به اینکه هدف اصلی تشکیل سازمان ناتو، نظامی است، میتواند به همکاریهای احتمالی آینده آمریکا و این سازمان در حوزه توسعه این مدل دفاعی و پاسخگویی به حملات و همچنین شناسایی مجرمان سایبری بهصورت بینالمللی پی برد؛ زیرا اصول «دفاع جمعی» یا همان «Collective Defense» از راهبردهای پذیرفتهشده در آمریکا و سازمان ناتو است. درنتیجه میتوان گفت حملات سایبری به بخش نظامی یا مالی آمریکا احتمالاً شاید منجر به شناسایی هرچه بیشتر مهاجمان و لو رفتن اسامی آنها شود.