باتنت «Ngrok»، کاوشگر ارز دیجیتالی

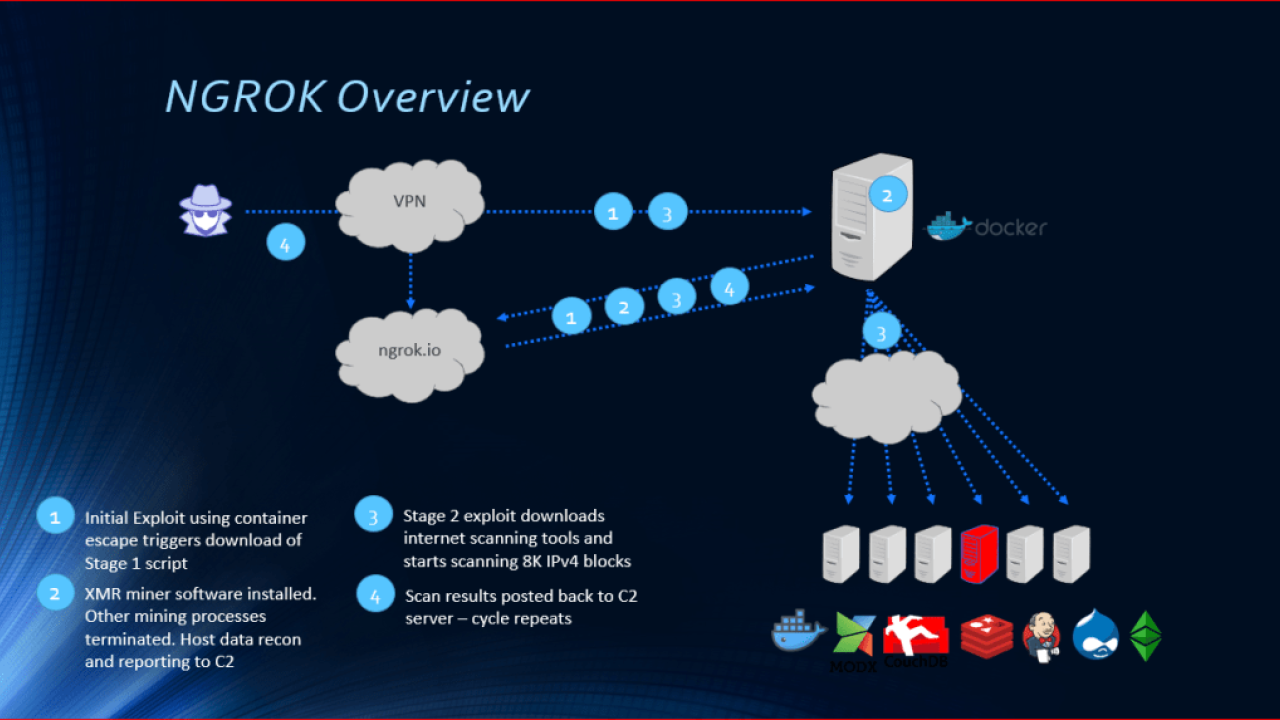

به گزارش کارگروه امنیت سایبربان؛ آاولین حمله در چند ساعت پس از انتشار نمونه اولیه Whaler مشاهده شد. Whaler یک پلتفرم Docker برای اجرا انواع مختلف هانیپات است. این حمله تقریبا هر ۲ ساعت در یک چرخه پیوسته رخ داد که نشان میدهد که حمله بصورت خودکار انجام میشود. آدرس IP مهاجم در حملات پشت یک سرویس VPN پنهان است.

مهاجم از یک alpine docker image عمومی استفاده میکند که از قبل توسط curl نصب شده است. این ایمیج از curl استفاده میکند تا یک اسکریپت را از یک آدرس پراکسی معکوس، دانلود و اجرا کند. در حملات از زیر دامنههای ngrok[dot]io استفاده شده است که از یک مجموعه ۵۲ تایی انتخاب میشوند و این مجموعه هر ۸ ساعت جابجا میشود. هر قربانی یک شناسه Hash منحصر به فرد دارد تا IP وی شناسایی شود، این کار برای گزارشدهی به سرور C&C درباره جزئیات میزبان و وضعیت آلودگی است.

در مرحله اول حمله یک اسکریپت بارکننده روی سیستم میزبان اجرا میشود که اقدامات زیر را انجام میدهد:

• تمامی فرایندهای پردازشی را شناسایی و هر موردی که در لیست فرایندهای مدنظر باشد را متوقف میکند.

• کاوشگر را نصب میکند.

• گزارش دهی به سرور C&C به همراه اطلاعات زیر:

o شناسه فرایندهای پردازشی آلودگی در حمله

o تعداد پردازندهها

o نامکاربری فعلی

o فرایندهایی که از بیش از ۲۰ درصد پردازشگر استفاده میکنند

در مرحله دوم بخش زیادی از فضای IPv۴ توسط اسکریپتی اسکن میشود تا قربانیان جدیدی شناسایی شوند. اسکن روی موارد زیر انجام میشود و اطلاعات بصورت دورهای به سرور C&C ارسال میشوند:

• Redis روی پورت ۶۳۷۹

• Docker روی پورت ۲۳۷۵

• Jenkins، Drupal و Modx روی پورتهای ۸۰ و ۸۰۸۰

• CouchDB روی ۵۹۸۴

• Ethereum روی ۸۵۴۵

در طی حملات بین آوریل و آگوست، مهاجمین توانستند حدود ۵۰۰۰ پوند درامدزایی کنند.

نشانههای آلودگی (IoC):

کیف پول:

۴AuKPF۴vUMcZZywWdrixuAZxaRFt۹FPNgcv۹v۸vBnCtcPkHPxuGqacfPrLeAQWKZpNGTJzxKuKgTCa۶LghSCDrEyJ۵s۷dnW

الگوهای URL:

[a-f۰-۹]{۸}.ngrok.io/f/serve?l=d&r=[a-f۰-۹]{۸,} •

[a-f۰-۹]{۸}.ngrok.io/z?r=[a-f۰-۹]{۸,}&i=[a-f۰-۹]{۸,} •

فرایند کلی زیرساخت حمله در تصویر زیر نمایش داده شده است: