تمرکز اسرائیل بر «پیجر» و جنگ الکترونیک در نبردهای آینده با ایران

مقامات رژیم صهیونیستی، طراحی عملیاتهای غافلگیر کننده ای همچون عملیات پیجرها برای جنگ آینده با ایران را ضروری می دانند.

«حملات تخریبی» به کشور۳ برابر شد/ افشای نام «اهداف اصلی» حملات هکرها

بر اساس دادههای گزارش سالانه گراف، هوش مصنوعی مولد (GenAI) چشمانداز تهدیدات ایران را در سال ۱۴۰۳ دگرگون کرد؛ جایی که حملات با LLMJacking، باجافزار و فریبهای پیشرفته، نهادهای دولتی و آموزشی را در کانون هدف قرار دادند.

نقش سرداران شهید « باقری و سلامی» در برتری قدرت سایبری ایران

رویکرد راهبردی شهیدان باقری و سلامی، نیروهای مسلح ایران را با تدوین دکترین سایبری نوآورانه به یکی از قدرتهای سایبری تبدیل کرد.

رهگیری ۵۵ میلیون دلار رمزارز مرتبط با سایتهای دزدی دیجیتال

یوروپل روز چهارشنبه اعلام کرد که تحقیقکنندگان در یک عملیات بینالمللی توانستند از طریق پرداخت هزینه خدمات پلتفرمها با رمزارز، اطلاعاتی درباره شبکههای مجرمانه پشت سایتهای استریم غیرقانونی به دست آورند.

تایید سرقت اطلاعات از شرکت لاجیتک

شرکت تولیدکننده فناوری لاجیتک روز جمعه اسنادی را نزد کمیسیون بورس و اوراق بهادار آمریکا ثبت کرد که به یک حادثه اخیر امنیت سایبری مربوط میشود؛ حادثهای که در آن از یک آسیبپذیری روز صفر سوءاستفاده شده بود.

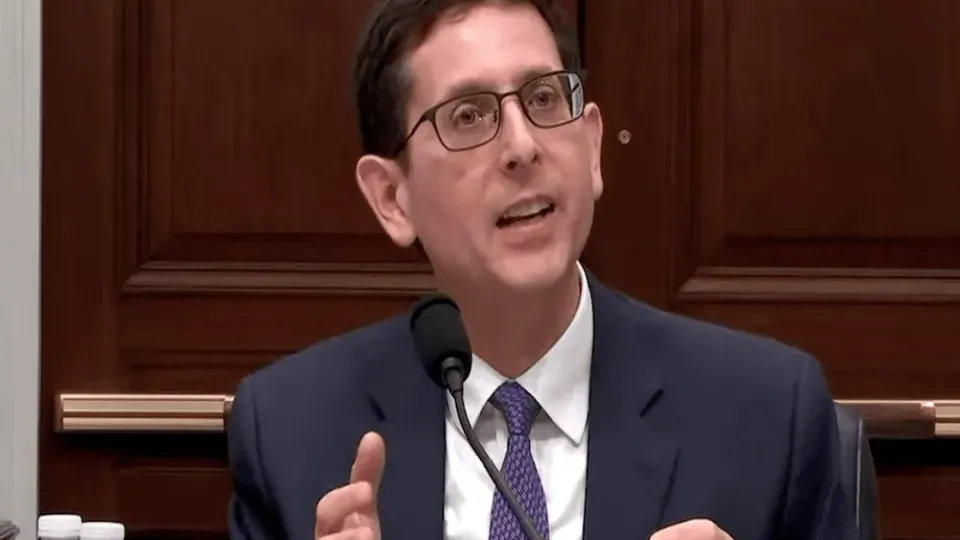

شهادت رئیس دفتر بودجه کنگره مبنی بر اخراج هکرها از سیستمهای ایمیلی

رئیس دفتر بودجه کنگره روز سهشنبه صبح به قانونگذاران اعلام کرد که این نهاد پس از حمله سایبری که دو هفته پیش افشا شد، هکرها را از سیستمهای خود خارج کرده است.

مطالب مرتبط

در این بخش مطالبی که از نظر دسته بندی و تگ بندی مرتبط با محتوای جاری می باشند نمایش داده میشوند.