هشدار آژانس امنیت ملی آمریکا در رابطه با وب شلهای مخرب

به گزارش کارگروه امنیت سایبربان؛ آژانس امنیت ملی آمریکا (NSA) و اداره سیگنالهای استرالیا (ASD)، به تازگی در اقدامی مشترک یک راهنمای امنیتی سایبری را منتشر کردهاند. محتوای این راهنما در رابطه با نحوه شناسایی و جلوگیری از بدافزارهای وب شل (Web Shell) در سرورهای وب آلوده است.

با توجه به گزارش آژانس امنیت ملی، وب شلهای مخرب از سالها قبل به عنوان یکی تهدیدات به شمار میآمدند و از آن میتوان برای در دسترس گرفتن کنترل سرورهای اینترنت یا شبکههای داخلی سو استفاده کرد. هکرها از این برنامههای مخرب برای اجرای کدهای دلخواه خود را سیستم بهره میگیرند و آنها را معمولاً از طریق HTTPS ارسال میکنند.

هکرها همچنین به کمک روش یاد شده میتوانند فشار کاری اضافی را به سرورهای آلوده اعمال کرده و به مرور زمان دیگر ابزارهای موجود در شبکه را نیز آلوده سازند. از طرفی بدافزار وب شل به سختی قابل شناسایی است؛ زیرا میتواند بسیاری از ابزارهای امنیتی را فریب داده و از دید آنها پنهان باقی بماند.

هکرها میتوانند وب شلهای مخرب را به شکلهای مختلف روی آسیبپذیریهای سرورهای وب بارگذاری کنند. برای مثال میتوان آنها را به عنوان افزونهای برنامه، اسکریپتهای یونیکس، کدهای ASP و PHP و برنامههایی که به طور خاص برای ارائه خدمات روی وب شل طراحی شدهاند، معرفی و آپلود کرد.

هکرها در بسیاری از حملات وب شل خود اقداماتی مانند کپی، بازنویسی نام، دستکاری محتوا، بارگذاری یا جابهجایی فایلها را روی سرورهای آلوده انجام میدهند. آنها همچنین توانایی تغییر مجوزهای دایرکتوریها و پروندهها یا سرقت دادهها از روی سرور را دارند.

مهاجمان معمولاً وب شلهای مخرب خود را با سو استفاده از نقضهای امنیتی سرورهای متصل به اینترنت یا برنامههای تحت وب مانند «سامانههای مدیریت محتوا» (CMS)، افزونهای آن، برنامههای شرکتها و چندین مورد دیگر بارگذاری میکنند.

آژانس امنیت ملی به هشدار داد از آنجایی که مدیران شبکه معمولاً سامانههای مدیریت محتوا، رابطهای کاربری مدیریت دستگاههای شبکه یا برنامههای مختلف را با تأخیر بسیار زیاد بروزرسانی میکنند، این بسترها بیشترین آسیبپذیری را در برابر وب شلهای آلوده خواهند داشت.

در سند منتشر شده توسط آژانس امنیت ملی و اداره سیگنال استرالیا، راهنماییها و نمونههایی از گزارشها و اسکریپتها منتشر شده است تا مدیران شبکه به کمک آن بتوانند ناهنجاریها را شناسایی کنند.

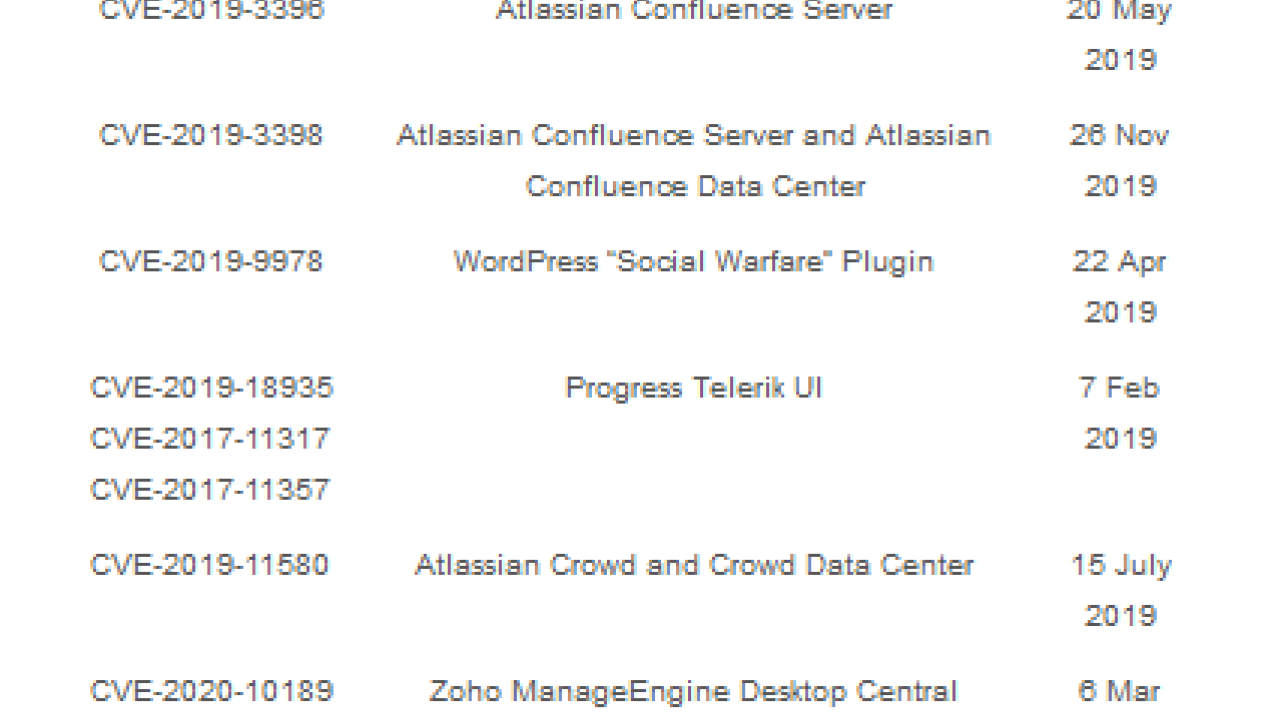

گزارش یاد شده همچنین شامل فهرستی از مسائل امنیتی است که هکرها معمولاً از آنها برای بارگذاری وب شلهای آلوده استفاده میکنند. این آسیبپذیریها طیف گستردهای از محصولات مانند «Microsoft SharePoint»، «Citrix appliances»، «Atlassian software»، «WordPress Social Warfare plugin»، «Adobe ColdFusion» و «Zoho ManageEngine» را تحت تأثیر قرار دادهاند. فهرست این موارد زیر قابل مشاهده است.