شناسایی گروه هکری DeathStalker

به گزارش کارگروه امنیت سایبربان؛ کارشناسان آزمایشگاه کسپرسکی در گزارشی اعلام کردند گروه هکری دثاستاکر (DeathStalker) از سال 2012 اقدام به جاسوسی سایبری علیه شرکتهای حقوقی و مالی و صاحبان کسبوکارهای کوچک و متوسط کرده است.

کارشناسان کسپرسکی از سال 2018 فعالیت این گروه را رصد کرده و معتقدند دثاستاکر عملیات خود را گسترش داده و همچنان از تکنیکها و روشهای اثربخش در حمله استفاده میکند.

گروه دثاستاکر در مرحله نخست حمله، ایمیلهای فیشینگ حاوی آرشیوی از فایلهای مخرب به کارکنان شرکتهای هدف ارسال میکند.

هنگامیکه کاربران روی فایل و میانبر LNK کلیک میکنند، یک اسکریپت مخرب به اجرا درآمده و بدافزاری بارگیری میشود و مهاجمان از طریق آن سیستمهای قربانی را در اختیار میگیرند.

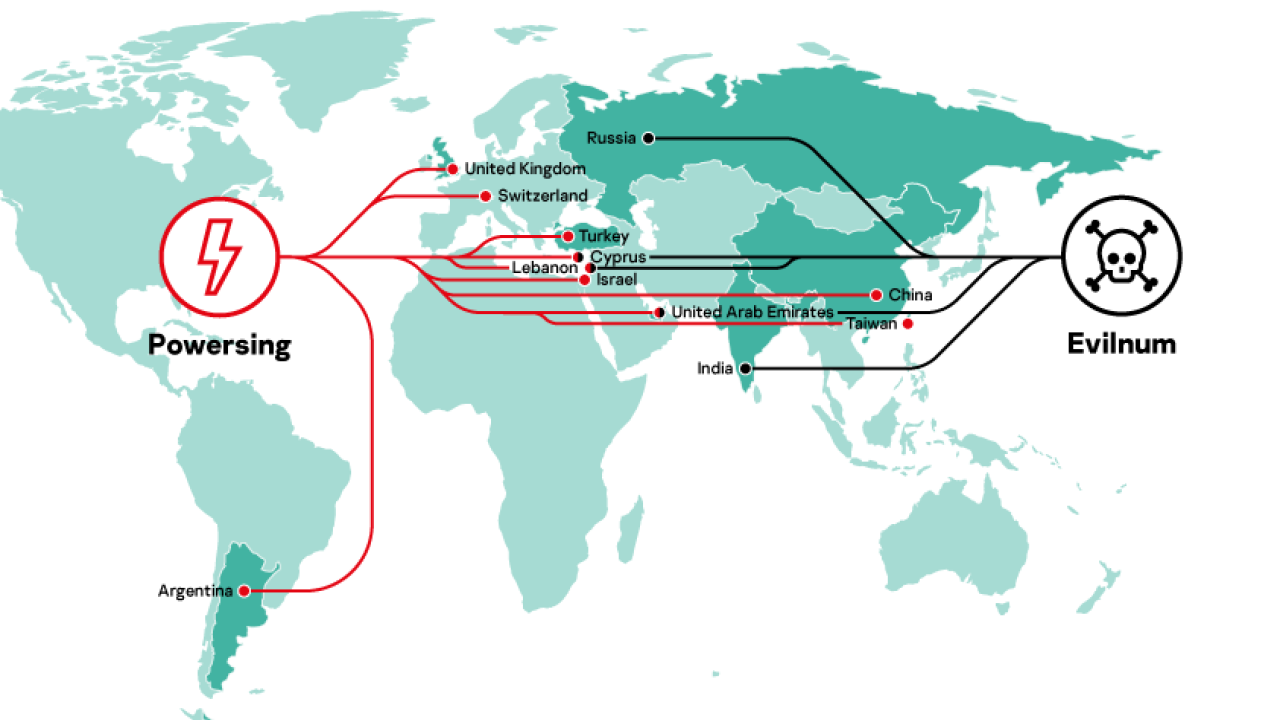

دثاستاکر از ابزارهای مخربی همچون پاورسینگ (Powersing)، اویلنوم (Evilnum) و جانیکاب (Janicab) بهره میگیرد.

پاورسینگ ایمپلنتی مبتنی بر پاورشل بوده و امکان گرفتن اسکرینشات در سیستمهای آلوده و اجرای اسکریپت پاورشل را فراهم میسازد. آنتیویروسها بهسختی میتوانند این بدافزار را شناسایی کنند.

مهاجمان پیش از انجام حمله، به کمک پاورسینگ امکان انجام فعالیتهای پنهان در سیستم را چک کرده و سپس اسکریپتهای لازم را بر اساس نتایج بررسی خود بهروزرسانی میکنند.

علاوه بر این، در حملاتی که با استفاده از پاورسینگ انجام میشوند، یک در پشتی از طریق سرویسهای شناخته شده در ترافیک شبکهای مشروع ایجاد میشود که به میزان قابلتوجهی عملکرد حفاظتی و امنیتی سیستم را تضعیف میکند.

مهاجمان در شبکههای اجتماعی معتبر، سرویسهای وبلاگ نویسی و پیامرسانها بهاصطلاح ریسولورها و اطلاعات رمزگذاری شده مرتبط با مراکز فرماندهی و کنترل بارگذاری میکنند، تا بتوانند بهسرعت و نامحسوس عملیات مخرب خود را انجام دهند.

برای این منظور آنها از Google+ ،Imgur ،Reddit ،ShockChan ،Tumblr ،Twitter ،YouTube و WordPress استفاده میکنند. همه این اقدامات شناسایی سرورهای فرماندهی و کنترل واقعی را سخت و پیچیده میسازد.

همانطور که گفته شد اهداف اصلی این گروه شرکتهای حقوقی و سرمایهگذاری و شرکتهای فینتک بوده و در سال جاری نیز به سازمانهای روس علاقهمند شده است.

اعضای این گروه که در نقش مزدوران سایبری عمل میکنند با توجه به ابزارهایی که در اختیاردارند متخصصان سرقت اطلاعات مالی و تجاری شرکتها بوده و خدمات هک نیز به دیگر مجرمان سایبری اجاره میدهند.

سازمانها میبایست برای درامان ماندن از خطرات دثاستاکر استفاده از زبانهای اسکریپتی نظیر powershell.exe و cscript.exe را محدود و یا متوقف کنند و به کارکنان خود دورههای آموزش امنیت سایبری و شناخت حملات فیشینگ تدارک ببینند.