درب پشتی مبتنی بر پاورشل

به گزارش کارگروه امنیت سایبربان، به نقل از سکیورتی افرز؛ شرکت امنیتی ترند میکرو حمله جدیدی مبتنی بر فایل های ورد شناسایی کرده است. ترند میکرو مدعی است این حمله به گروه هکری مادی واتر (MuddyWater) منتسب است. اولین حمله این گروه هکری به انتهای سال 2017 میلادی بازمیگردد که محققان امنیتی پالوآلتو (Palo Alto) در حال بررسی حمله های سایبری از سوی غرب آسیا بودند.

روش اصلی هکرهای گروه مادی واتر استفاده از درب پشتی مبتنی بر پاورشل است که در طول زمان حیات این گروه ابزارها و روشهای دیگر نیز به مرور به آن اضافه شده است. در ماه مارس سال 2018 میلادی، محققان امنیتی حمله وسیع فیشینگی (phishing) را شناسایی کردند که به وسیله گروه هکری TEMP.Zagros (نام دیگر گروه مادی واتر) پیادهسازی شده بود. هدف این حمله آسیا و غرب آسیا بود.

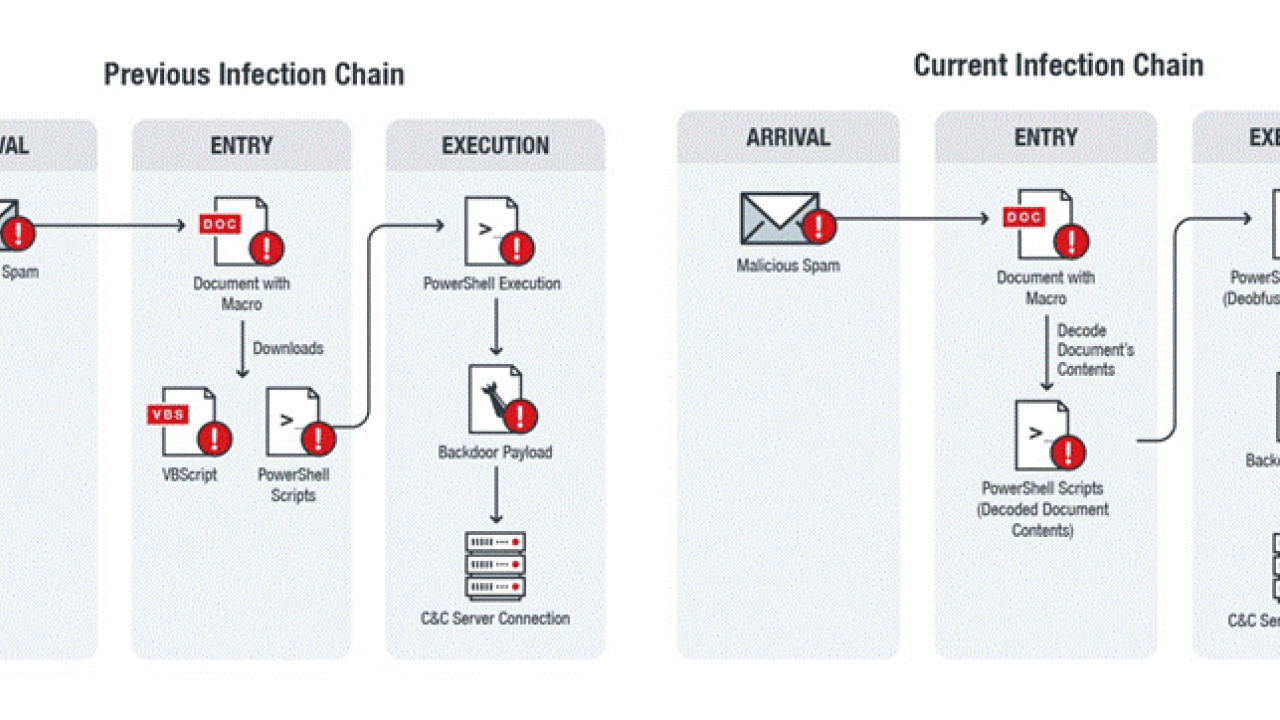

در ماه می سال میلادی جاری، نمونه جدیدی به نام W2KM_DLOADR.UHAOEEN از این گروه هکری شناسایی شده است و مانند روشهای قبلی، یک فایل ورد مایکروسافت که مکروی (Macro) مخربی در آن نهفته است، وظیفه انتشار دربپشتی مبتنی بر پاورشل را بر عهده دارد.

هکرهای گروه مادیواتر، در حمله جدید خود، بهجای دانلود مستقیم اسکریپتهای ویژوالبیسیک و فایلهای پاورشل، تمامی اسکریپتها را در خود فایل ورد، کدگذاری (Encode) کردهاند. هنگام اجرا، این اسکریپتها، رمزگشایی شده و فایل اجرایی ایجاد میشود؛ بدین ترتیب دیگر نیازی به دانلود هیچگونه فایلی نیست.

هنگامیکه قربانی، فایل موجود در پیوست ایمیل را باز میکند، پیغام فعالسازی ماکرو بهمنظور نمایش کامل محتوا، نشان داده میشود. پس از فعالسازی ماکرو، تابع «Document_Open()»فراخوانی شده و بهصورت خودکار دستورهای مخرب اجرا میشوند. این دستورهای مخرب دو اسکریپت پاورشل را اجرای میکنند که اسکریپت دوم مربوط به قطعه کدهای مختلفی است که هکرها بر روی سامانه قربانی قرار میدهند.

آخرین نمونه ترافیک مخرب هکرها PRB-BackdoorRAT نام دارد که توسط سرور مدیریت مرکزی (C&C) با دامنه outl00k[.]net کنترل میشود. درب پشتی گروه هکری مادی واتر قابلیت های متنوعی ازجمله گردآوری اطلاعات مرورگر، انواع مرورگرهای نصب شده، استخراج رمزعبور از مرورگرها، اجرای شل، گرفتن عکس از صفحه و کیلاگ دارد.