شناسایی اپلیکیشهای آلوده Google Play

به گزارش کارگروه امنیت سایبربان؛ کارشناسان شرکت امنیتی ترند میکرو (Trend Micro) با انتشار گزارشی اعلام کردند برخی از اپلیکیشنهای گوگلپلی (Google Play) آلوده بوده و متعلق به گروه جاسوسی سایبری Sidewinde بودهاند.

به گفته کارشناسان این شرکت، سه برنامه Camero ،FileCrypt Manager و callCam فروشگاه گوگل پلی، متعلق به گروه Sidewinder بوده و از ماه مارس 2019 از آسیبپذیری CVE-2019-2215 بهره بردهاند، یعنی 7 ماه پیش از اینکه این نقص امنیتی توسط کارشناسان شناسایی گردد. این آسیبپذیری افزایش امتیازات محلی (local privilege escalation) بوده و به مهاجم امکان اخذ دسترسی ریشه (root access) به سیستم هدف را داده و میتواند در ترکیب با آسیبپذیریهای دیگر از راه دور مورداستفاده قرار گیرد.

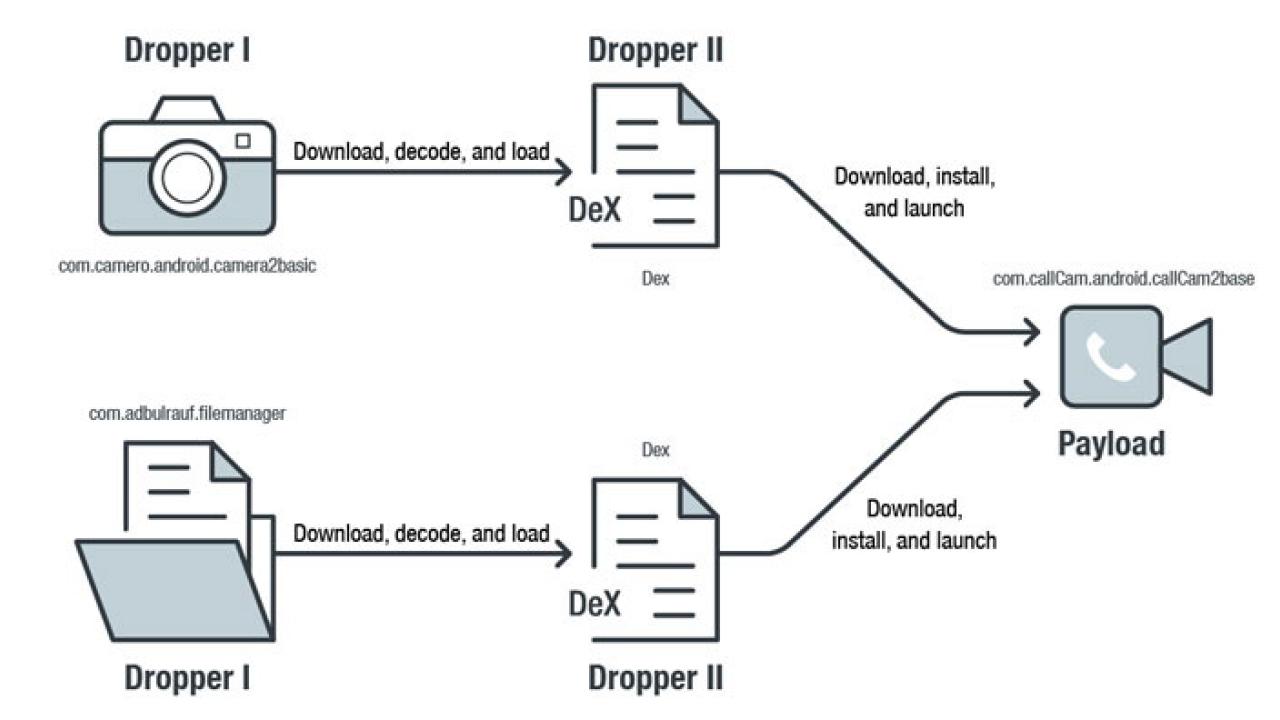

طبق گزارش ترند میکرو اپلیکیشنهای FileCrypt Manager و Camero بهعنوان دراپر عمل کرده و به سرور از راه دور مهاجمان جهت بارگیری فایل DEX متصل میشوند. این فایل نیز برنامه callCam را با استفاده از آسیبپذیری افزایش امتیازات و سوءاستفاده ازAccessibility Service، بارگیری و نصب میکند. این برنامهها علاوه بر آسیبپذیری CVE-2019-2215 از آسیبپذیری درایور MediaTek-SU نیز جهت اخذ امتیازات ریشه بهره برده و تلاش میکنند در سیستم ماندگار شوند.

مهاجمان حملات خود را بدون اجازه کاربر تدارک دیده و برای فرار از شناسایی شدن از تکنیک مبهم سازی (Obfuscation) و رمزنگاری داده استفاده میکنند. نرمافزار callCam پس از نصب، آیکون خود را از کاربر پنهان میکند و دادههای زیر را از دستگاه کاربر سرقت کرده و به سرور فرماندهی و کنترل ارسال میکند.

- اطلاعات مکانی،

- اطلاعات مربوط به میزان شارژ باتری،

- اطلاعات مربوط به فایلهای دستگاه،

- لیست اپلیکیشنهای نصبشده،

- اطلاعات دستگاه،

- اطلاعات سنسورها،

- اطلاعات دوربین،

- اسکرین شات،

- اطلاعات حساب کاربری،

- اطلاعات وای فای،

- اطلاعات مربوط به WeChat ،Outlook ،Twitter ،Yahoo Mail ،Facebook و Gmail.

کارشناسان ترند میکرو این برنامهها را به گروه Sidewinder نسبت داده و معتقدند هندی بوده و سازمانهای نظامی پاکستان را هدف قرار میدهد.

در حال حاضر هر سه برنامه از فروشگاه Google Play حذف شدهاند.