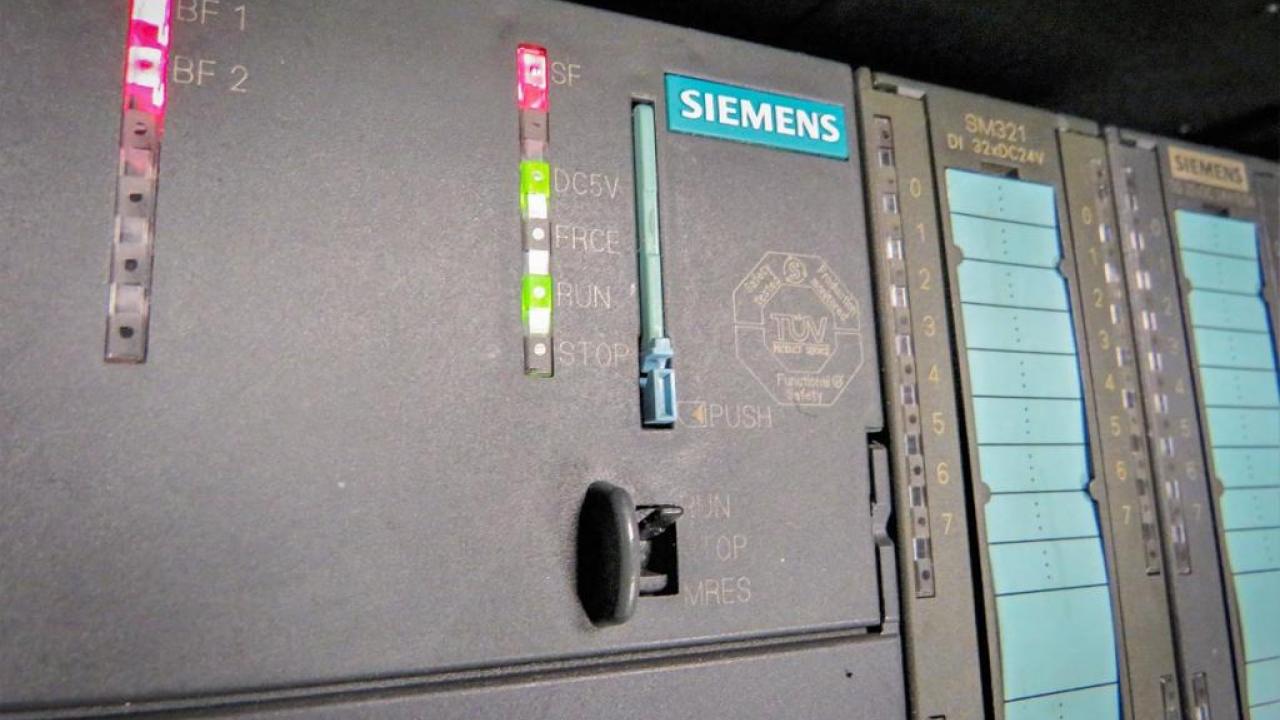

آسیبپذیری خطرناک در PLC زیمنس

به گزارش کارگروه امنیت سایبربان؛ متخصصان امنیت سایبری Claroty از کشف یک آسیبپذیری خطرناک با کد(CVE-2020-15782) در کنترل کنندههای منطقی قابل برنامهریزی SIMATIC S7-1200 و S7-1500 خبر دادند که با استفاده از آنها فرد مهاجم میتواند از راه دور کد مخرب را در حافظه ایمن نرمافزاری جدا شده CPU نصب و اجرا کرده و از محافظتهای موجود در زمان اجرای PLC، از جمله sandbox، عبور کند. زیمنس برای بر طرف کردن این آسیبپذیری، بروزرسانیهایی را ارائه داده است.

متخصصین توانستند از طریق مهندسی معکوس بایت کد MC7/ MC7+ این آسیب پذیری جدی با نمره 8.1 از 10 را شناسایی کنند. این بایت کد در جهت اجرای برنامه های PLC در میکرو پردازشگر مورد استفاده قرار می گیرد.

تا به الان هیچ گونه شواهدی مبنی بر بهره برداری از این آسیب پذیری مشاهده نشده است.

طبق گزارش ابرشرکت آلمانی Siemens ( زیمنس )، مهاجم توانسته است با دسترسی شبکه از راه دور به پورت 102 پروتکل کنترل انتقال، داده ها و کدهای اختیاری را در بخش محافظت شده حافظه بنویسد و با هدف سازماندهی حملات دیگر، اقدام به خواندن داده های حساس موجود در آن کند.

متخصصین امنیت سایبری Claroty بر این باورند که اجرای کد Native بر روی یک سیستم کنترل صنعتی مانند کنترل کننده های منطقی قابل برنامه ریزی، موفقیت بزرگی است که کم تر هکری می تواند به آن دست پیدا کند. آن ها معتقدند که موارد حفاظتی موجود در حافظه ی این سیستم های پیچیده، کار را برای هر هکری مشکل می کند.

اما این آسیب پذیری جدید نه تنها امکان دستیابی هکر به کد اجرایی Native موجود در PLCهای S7 زیمنس را مهیا می کنند بلکه مهاجمین می توانند با دور زدن سند باکس های کاربر به صورت ناشناس اقدام به نوشتن داده و کد دلخواه در بخش های حفاظت شده مموری کنند.

بر اساس گزارشات، مهاجمین توانسته اند با تزریق یک برنامه مخرب در سطح هسته مرکزی سیستم عملیاتی، مجوز اجرای از راه دور کد را دریافت کنند.

حدود 11 سال از اولین اجرای بدون مجوز کد بر روی PLC های شرکت اتوماسیون صنعتی زیمنس می گذرد. سال 2010 بود که کرم رایانه استاکسنت توانست با استفاده از نقص های امنیتی ویندوز، کدهای موجود در PLC های زیمنس را با هدف جاسوسی سایبری دستخوش تغییراتی کند.

شرکت زیمنس به کاربران توصیه کرد با نصب آخرین نسخه به روز رسانی محصولات خود، خطرات احتمالی را به حداقل برسانند.