پیشنهاد سردار جلالی برای مقابله با سوءاستفاده از اطلاعات گوشیهای هوشمند

به گزارش واحد امنیت سایبربان، سردار جلالی در رابطه با نفوذ و دسترسی به اطلاعات کاربران گوشیهای هوشمند گفت: "در فضای مجازی رویکرد جهانی و تکنولوژی طوری راهاندازی شده است که اطلاعات به سرمایه و دارایی تبدیل شده است. خیلی از کشورها خودشان را صاحب آن دارایی دانسته و با آن معامله میکنند. مثلاً مجموعهای مثل واتسآپ که ظاهراً همه خدماتش رایگان است بعد از گذشت 3 سال از تأسیس ارزش چندین میلیاردی پیدا کرده و توسط گوگل خریداری میشود."

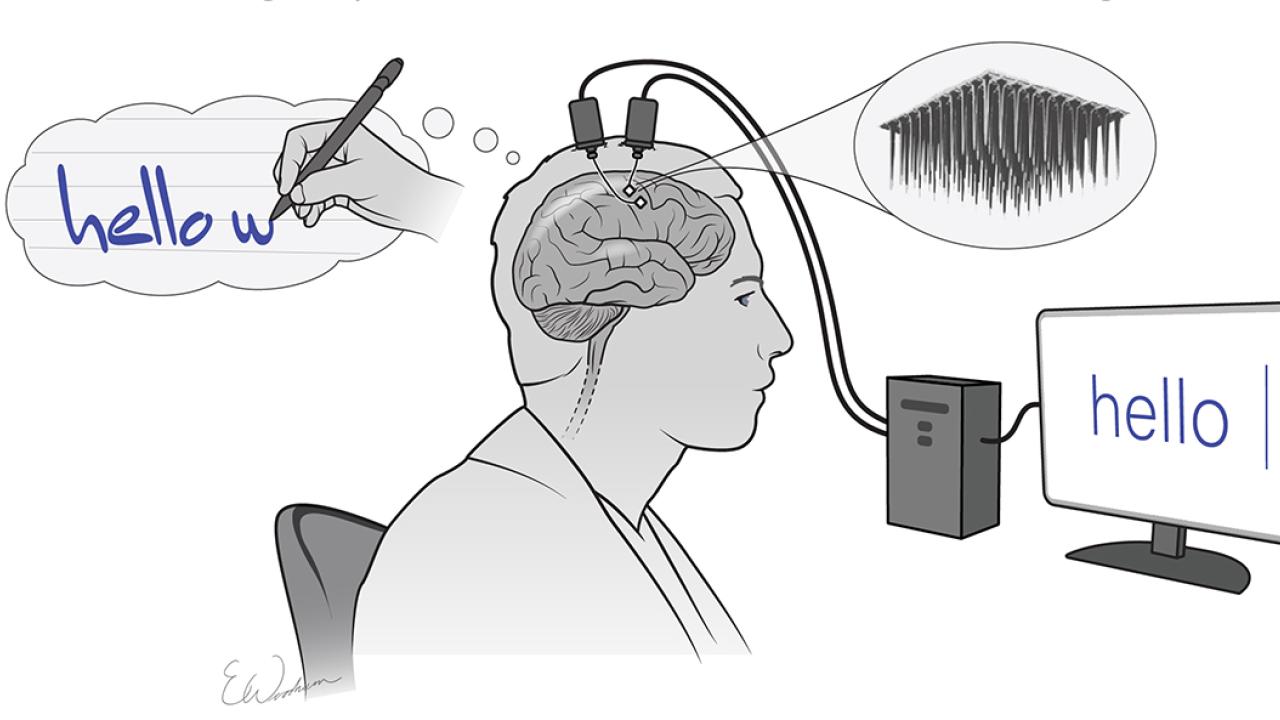

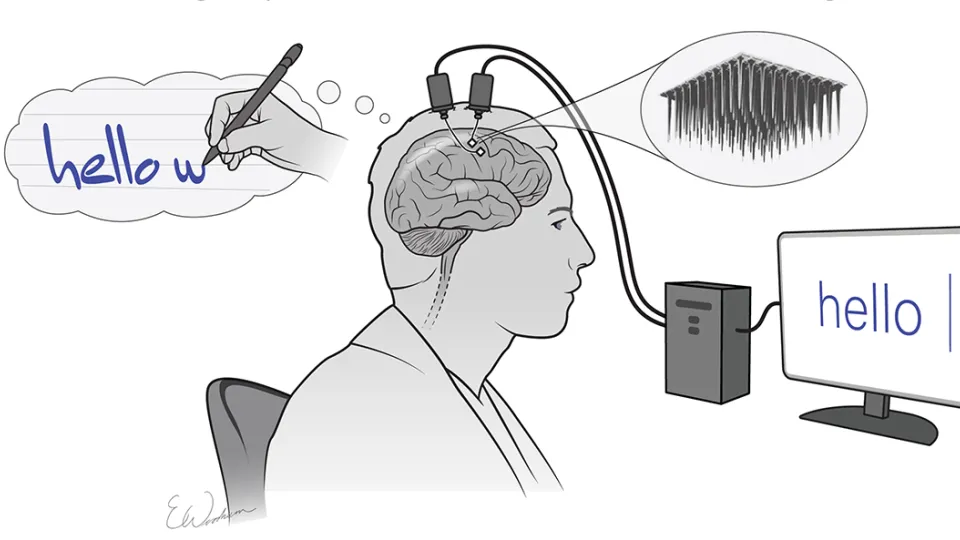

وی با بیان اینکه علیالقاعده بازار دانش اطلاعات وجود دارد و اطلاعات جمعآوری شده دارای ارزش است، ادامه داد: "گوشیهای هوشمند طیف عمدهای از اطلاعات ما را دریافت میکنند که بعد دیگر صاحب آن اطلاعات نیستیم. همانطور که شاید خیلیها از گوشیهای هوشمند استفاده کنند، اولین چیزی که وارد میکنند اثرانگشت است، اثرانگشت فرد توسط گوشی دریافت میشود. اگر ID و Password شما درجایی لو برود میشود آن را عوض کرد ولی اثرانگشت را نمیتوان عوض کرد."

وی افزود: "دوم اینکه هر نرمافزاری را که بخواهید روی گوشیهای هوشمند نصب کنید یک لیست از اجازهها (Agreements) را میخواهد که معمولاً کسی آن را نمیخواند؛ همه شماره تلفنها، پیامکها، ارتباطات بانکی و عکسها را درخواست میکند که بدون توجه قبول (accept) میکنند. نرمافزار هم تمام اطلاعات دریافتی را در یک دیتاسنتر که این روزها بیشتر بهصورت ابر و cloud computing است ذخیره میکند."

رئیس سازمان پدافند غیرعامل کشور گفت: "هنگام نگاه به گوشی عکس قرنیه چشم توسط گوشی ذخیره میشود و امکان شناسایی فرد توسط قرنیه چشم ممکن میشود. همچنین از طریق بلوتوث یا وای فای میشود از بیرون به گوشی فرمان داده و بهعنوان دوربین و میکروفن افراد و زندگی شخصی آنها را پایش کند."

وی با طرح این پرسش که با این اطلاعات چهکار میکنند؟ گفت: "درواقع نوعی ابزار اطلاعاتی وجود دارد که برای شبکهسازی اطلاعات به کار میرود. با ابزارهای مهندسی ارتباطات و مهندسی اجتماعی تمامی بافت و سازوکار اجتماعی کشور را به دست میآورند. حوادثی مثل مهاباد و اردبیل درواقع نوعی فراخوان اجتماعی از طریق شبکههای اجتماعی است که برای یک جمعیت خاصی این فراخوان ارسال میشود."

جلالی در ادامه گفت: "این جمعیت چگونه انتخاب میشود؟ بر اساس اطلاعاتی که از قبل به دست آوردهاند قدرت مدیریت و کنترل مهندسی اجتماعی اجتماعات را به دست آورده و میتوانند بلواهای سیاسی، اجتماعی و امنیتی ایجاد کند درواقع مبنای تمام اینها اطلاعات است."

وی گفت: "برای مقابله باید یکسری اقدامات انجام داد. برای مثال ورود گوشیهای هوشمند به داخل کشور مشروط به این شود که سرورهای منطقهای آنها داخل کشور و در کنترل باشد."

رئیس سازمان پدافند غیرعامل کشور گفت: "در فضای مجازی و سایبری هر چیزی تبدیل به اطلاعات میشود. داده تبدیل به اطلاعات و اطلاعات تبدیل به سرمایه میشود. این سرمایهها آنقدر ارزشمند است که بین اتحادیه اروپا و آمریکا سر این موضوع که مرکز اینترنت کجا و در کنترل چه کشوری باشد بحثوجدل است. آمریکاییها با این مسأله، فراتر از منافع حیاتی خود با آن برخورد کردهاند."

منبع: ایسنا