سکوت شرکتهای آنتی ویروس در قبال رگین

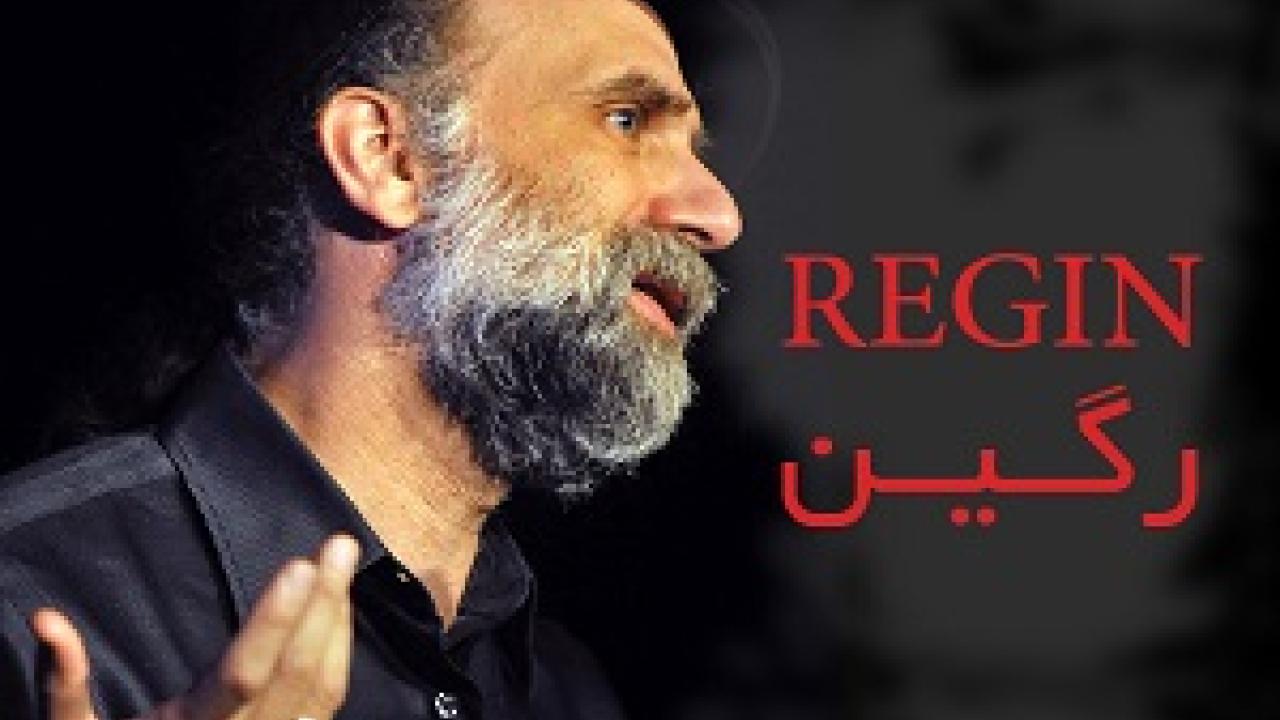

بروس شنایر (Bruce Schneier) یک رمزنگار و نویسنده آمریکایی است که در زمینه امنیت رایانه تخصص دارد. او تاکنون 12 کتاب در زمینههای امنیت رایانه، رمزنگاری و دیگر زمینههای مرتبط با علوم رایانه نوشته است. پس از انتشار اخبار مختلف در مورد بدافزار رگین، شنایر در مقالهای با عنوان "شرکتهای آنتی ویروس باید در مورد کشفیات خود از بدافزارهای دولتی صادق و صریح باشند". ضمن انتقاد از سکوت چند ساله شرکتهای آنتی ویروس در خصوص رگین، دلایل این پنهان کاری را بررسی کرد.

شرکتهای آنتی ویروس سالها بدافزار پیچیدهای که به احتمال قریب به یقین، آمریکایی-انگلیسی است و رگین نام دارد را در رصد خود داشته اند، اما یافتههایشان را نزد خود نگاه داشته بودند.

در هفتههای اخیر، از وجود بدافزار قدرتمندی با نام رگین مطلع شدیم که از سال 2008 شبکههای رایانهای در اقصی نقاط جهان را آلوده کرده بود. این بدافزار، از همهی بدافزارهای شناخته شده جهان پیچیدهتر است و همگان باور دارند یک دولت در پس پرده آن است. هیچ کشوری مسئولیت این بدافزار را بر عهده نگرفته است اما شواهد زیاد و معتبری وجود دارد که نشان میدهد ایالات متحده، رگین را ساخته و هدایت میکند.

رگین اولین بدافزار دولتی کشف شده نیست. به اعتقاد کارشناسان، گوستنت (GhostNet) چینی، اکتبر قرمز (Red October) و ترلا (Turla) روسی، ماسک (Mask) اسپانیایی، و البته استاکسنت (Stuxnet) و فِلِیم (Flame) آمریکایی هستند. تمام این بدافزارها در پنج سال گذشته شناسایی شده اند و پژوهشگران بر اساس نشانههایی از قبیل اهداف حملات، صاحبان بدافزارها را حدس زده اند.

من استعارهی "جنگ سایبری" را نمیپسندم، اما در فضای سایبر نوعی جنگ در جریان است. کشورها از این سلاح در برابر یکدیگر استفاده میکنند. این اقدامات همه ما را تحت تاثیر قرار میدهد، نه به این دلیل که ممکن است شهروند یکی از این کشورها باشیم، بلکه چون همه ما قربانیان بالقوه چنین جنگهایی هستیم. اکثر بدافزاریی از آنها نام بردیم، موجودیتهای غیر دولتی را هدف قرار داده اند. از اهداف عمده این بدافزارها میتوان به زیرساخت ملی کشورها، شرکتهای بزرگ، و سازمانهای مردم نهاد اشاره کرد. گاهی اوقات این حملات به صورت تصادفی رخ میدهند، اما اغلب اوقات عامدانه انجام میشوند.

شبکههای غیر نظامی برای دفاع از خود راهی جز اعتماد به محصولات و خدمات امنیتیِ تجاری ندارند. کاربران شدت به محصولات آنتی ویروس شرکتهایی مثل سیمانتک (Symantec)، کسپرسکی (Kaspersky) و اف-سکیور (F-Secure) وابسته هستند. این محصولات، رایانههای ما را به طور مداوم اسکن میکنند، به دنبال بدافزار میگردند، آنها را نابود میکنند و هر لحظه چیزی پیدا کنند به ما هشدار میدهند. ما انتظار داریم این شرکتها به نفع ما عمل کنند و هرگز در محافظت از ما در برابر تهدیدات شناخته شده کوتاهی نکنند.

دقیقاً به همین دلیل است که افشای رگین به شدت نگران کننده است. اولین اعلام عمومی رگین در روز 23 نوامبر و توسط سیمانتک انجام شد. این شرکت اعلام کرد محققانش حدود یک سال رگین را زیر نظر داشته و کاوش میکرده اند و سیمانتک وجود این بدافزار را به این دلیل اعلام میکند که متوجه شده یک منبع دیگر تصمیم دارد آنرا افشا کند. آن منبع یک سایت جدید است؛ اینترسپت (the Intercept)، سایتی که یک روز بعد، رگین و ارتباطش با ایالات متحده را شرح داد. کسپرسکی و اف-سکیور هم به سرعت یافتههای خود را منتشر کرده و اعلام داشتند سالها مشغول تعقیب رگین بوده اند. این شرکتهای آنتی ویروس، هر سه توانسته بودند از سال 2008 یا 2009 نمونههایی از رگین را در فایلهای خود پیدا کنند.

پس چرا این شرکتها راز رگین را برای این مدت طولانی پیش خود نگه داشته بودند؟ و چرا این شرکتها در تمام این مدت ما را آسیب پذیر رها کرده بودند؟

برای رسیدن به پاسخ باید دو مقوله را از یکدیگر تفکیک کنیم. تا جایی که ما میدانیم همهی شرکتهای امنیتی، مدتها پیش از اعلام عمومی، برای رگین امضاهایی در پایگاه دادهی شناسایی خود ثبت کرده بودند. وبگاه VirusTotal در سال 2011 امضای رگین را ثبت کرده بود. مایکروسافت سکیورتی و اف-سکیور هم، شناسایی و زدودن رگین را در همان سال آغاز کرده بودند. با اینکه سیمانتک در سال 2011 امضای VirusTotal را به پایگاهداده خود افزوده بود، در سال 2013 محافظت از کاربران خود در برابر رگین را آغاز کرد.

تمام این شرکتها، کاملاً جداگانه و به نظر مستقلانه، تصمیم داشتند در محافل عمومی از وجود رگین صحبت نکنند تا اینکه سیمانتک و پس از او اینترسپت آنرا فاش کردند. دلایل ارائه شده برای این تصمیم متفاوت است. میکو هیپونن (Mikko Hyponnen) از اف-سکیور گفت چند مشتری خاصِ شرکت از آنها خواسته بودند از بدافزاری که در شبکههایشان یافت شده حرفی زده نشود. فاکسایت (Fox IT) شرکتی است که پاکسازی وبگاه شرکت مخابراتی بلژیک، بلگاکام، از رگین را بر عهده داشت. فاکسایت از یافتههای خود هیچ چیزی منتشر نکرد و دلیل اقدامش را اینطور توضیح داد: "ما چیزی نگفتیم چون نمیخواهیم با عملیاتهای GCHQ و NSA درگیر شویم."

حدس من این است که هیچ کدام از این شرکتها نمیخواستند با تصویری ناقص از رگین به میان عموم بروند. بر خلاف بدافزارهای مجرمان سایبری، شناسایی و درک چگونگی عملکرد بدافزارهای دولتی ممکن است بسیار دشوار باشد. بدافزارهای دولتی بسیار دست نایافتنیتر و پیچیدهتر هستند. رگین همواره بروز رسانی میشود. این بدافزار از چندین ماژول تشکیل شده است؛ فاکسایت آنرا "چارچوب کاملی از چندین نوع بدافزار" خواند و گفت این پیچیدگی، شناسایی و فهم عملکرد رگین را از همهی بدافزارها سختتر کرده بود. از رگین به شکلی محدود و بر ضد چند هدف منتخب و خاص استفاده میشود که این موضوع نمونه گیری از آنرا دشوار تر میکند. وقتی شرکتهای امنیتی رسانهها را از شناسایی یک بدافزار مطلع میکنند، میخواهند داستان آنرا را تمام و کمال ارائه کنند. ظاهراً هیچ شرکتی چنین اطمینان خاطری از اطلاعات خود در مورد رگین نداشته است.

هیچکدام از دلایل، پنهان کاری این شرکتها را توجیه نمیکند. همین که بدافزار یک دولت ملی در سطحی وسیع گسترش پیدا کند، فهمیدن تمام داستان آن مشکل خواهد شد. تا زمانی که کشورها در فضای سایبر درگیر هستند، بعضی از ما هدف حملات قرار خواهیم گرفت و مابقی که از بد شانسی در موج انفجار نشسته اند نیز جان سالم به در نمیبرند. شناسایی و مقابله با بدافزارهایی در ابعاد نظامی همچنان بسیار دشوار خود بود.

احتمالاً همین حالا شرکتهای آنتی ویروس پروژههای ناتمامی از دهها بدافزار دولتی متنوع در دست دارند، اما نباید چنین باشد. ما میخواهیم و لازم داریم که شرکتهای آنتی ویروس همه یافتههای خود در خصوص این تهدیدات را در سریع ترین زمان ممکن به ما بگویند، و منتظر نماند تا یک حادثه سیاسی سکوت را برایشان غیر ممکن سازد.

تصویر یکی از کتابهای مطرح بروس شنایر با عنوان "دیدگاه شنایر در مورد امنیت"

تصویر یکی از کتابهای مطرح بروس شنایر با عنوان "دیدگاه شنایر در مورد امنیت"