ایجاد BACKDOOR از طریق گواهیهای جعلی امنیتی

به گزارش کارگروه امنیت سایبربان ؛ این تکنیک جدید قربانیان را هنگام بازدید از سایتها مجبور به نصب یک بهروزرسانی گواهی امنیتی مخرب میکند.

صادرکنندههای گواهی امنیتی (CA)، گواهینامههای امنیتی SSL/TLS را برای بهبود امنیت آنلاین با ایجاد رمزنگاری کانالهای ارتباطی بین مرورگر و سرور -مخصوصاً برای دامنههای ارائهدهنده خدمات تجارت الکترونیکی- و تائید هویت (برای ایجاد اعتماد در یک دامنه) منتشر میکند.

باوجود نمونههای سوءاستفاده از گواهی امنیتی، کلاهبرداری و جا زدن مجرمان سایبری بهعنوان مدیران اجرایی برای به دست آوردن گواهیهای امنیتی برای امضای دامنههای تقلبی یا بارگذاری بدافزار، رویکرد جدید فیشینگ در حال سوءاستفاده از مکانیزم گواهیهای امنیتی است.

1 درباره بدافزار

اخیراً محققان امنیتی از شرکت Kaspersky گزارش دادند این تکنیک جدید در انواع سایتها مشاهدهشده و اولین تاریخ سوءاستفاده آن در تاریخ 16 ژانویه 2020 گزارششده است.

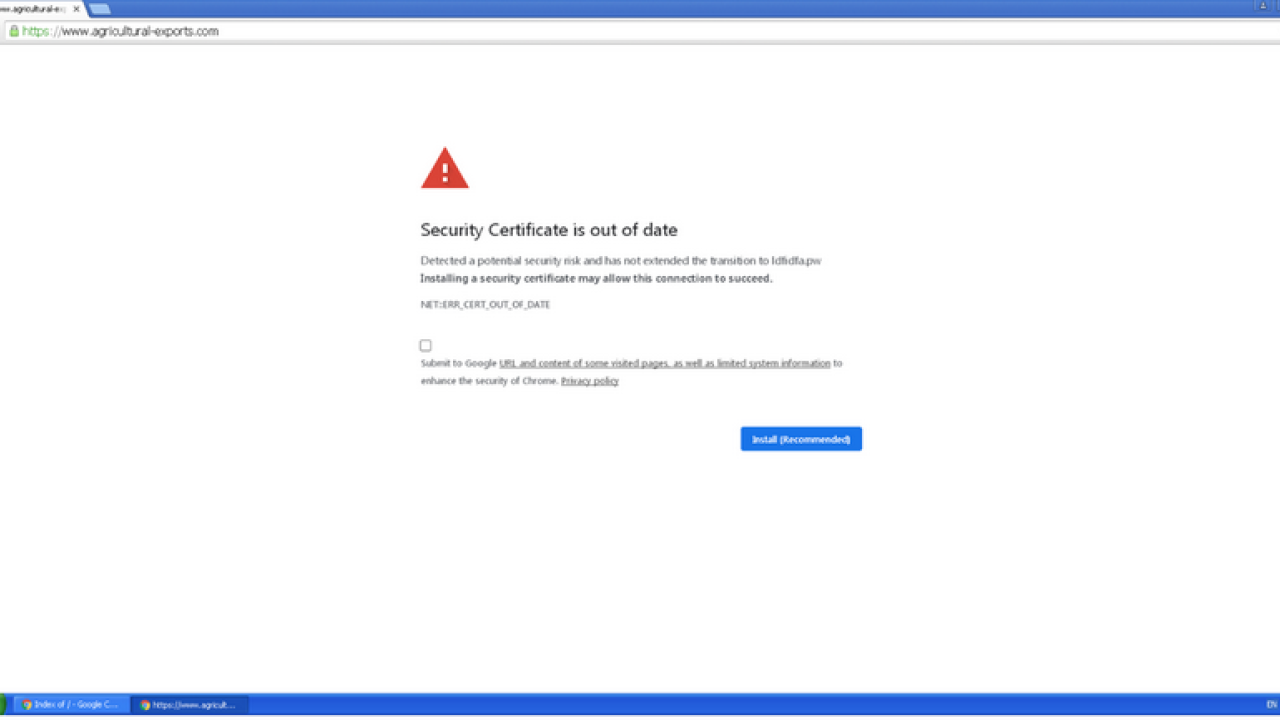

قربانیان هنگام بازدید از سایتها با صفحه زیر روبرو میشوند:

این پیغام ادعا میکند که تاریخ اعتبار گواهی امنیتی سایت به پایان رسیده است، و از قربانیان خواسته میشود یک بهروزرسانی گواهی امنیتی را برای رفع این مشکل نصب کنند.

این پیغام شامل یک iframe است و محتوای آن از طریق یک اسکریپت jquery.js از یک سرور کنترل و فرمان شخص ثالث بارگیری میشود؛ درحالیکه نوار URL هنوز آدرس دامنه مجاز را نمایش میدهد.

طبق گفته محققان اسکریپت jquery.js، یک iframe که دقیقاً اندازه صفحه است را نمایش میدهد. درنتیجه کاربر بهجای صفحه اصلی، یک صفحه ظاهراً واقعی را مشاهده میکند که خواستار نصب یک بهروزرسانی گواهی امنیتی است.

اگر قربانی روی گزینه بهروزرسانی کلیک کند، بارگیری فایل Certificate_Update_v02.2020.exe آغاز میشود. پس از نصب آن، مهاجم یکی از دو نوع نرمافزارهای مخرب Mokes یا Buerak را در سیستم قربانی اجرا میکند.

بدافزار Mokes یک backdoor برای macOS/Windows است، که توسط شرکت امنیت سایبری پیشرفته شناختهشده است، و قادر به اجرای کد، گرفتن screenshot، سرقت اطلاعات رایانهای ازجمله فایلها،

فایلهای صوتی و فیلمها، ایجاد یک backdoor و استفاده از رمزنگاری AES-256 برای پنهان کردن فعالیتهای خود است. تروجان Buerak نیز یک تروجان تحت ویندوز است که قادر به اجرای کد، دستکاری فعالیتهای در حال اجرا و سرقت محتوا است؛ این تروجان پایداری خود را از طریق کلیدهای رجیستری حفظ کرده و روشهای مختلف آنالیز و تکنیکهای sandboxing را تشخیص میدهد.

در هفته اخیر، سازمان صادرکننده گواهی امنیتی Let's Encrypt اعلام کرد که قصد ابطال بیش از سه میلیون گواهی امنیتی به دلیل باگ در کد پسزمینه که باعث میشود سیستمهای کنترل از بررسی فیلدهایCAA چشمپوشی کنند، را دارد. اکنون خطای برنامهنویسی رفع شده است، اما صاحبان دامنههای قربانی باید درخواست دامنههای جدید بدهند.